Wir haben kürzlich mit einem Kunden ein Gespräch über die Cyber-Sicherheit seines „Fake Cloud“-Anbieters für die Zugangskontrolle geführt. Ihnen war eine Stückliste für ein Zugangskontrollsystem verkauft worden, das Cloud-basiert sein sollte. Es stellte sich heraus, dass es überhaupt nicht Cloud-basiert war. Es war einfach eine traditionelle Software, die das Unternehmen auf einem entfernten Server betrieb und als Cloud-Lösung bezeichnete.

Eine echte Cloud-Lösung ist mandantenfähig, skaliert nach Bedarf und Sie zahlen für das, was Sie nutzen. Es gibt eine NIST-Definition von echtem Cloud-Computing, die weithin akzeptiert wurde und die fünf wesentlichen Merkmale des Cloud-Computings ausdrückt. Gefälschte Clouds haben keines davon.

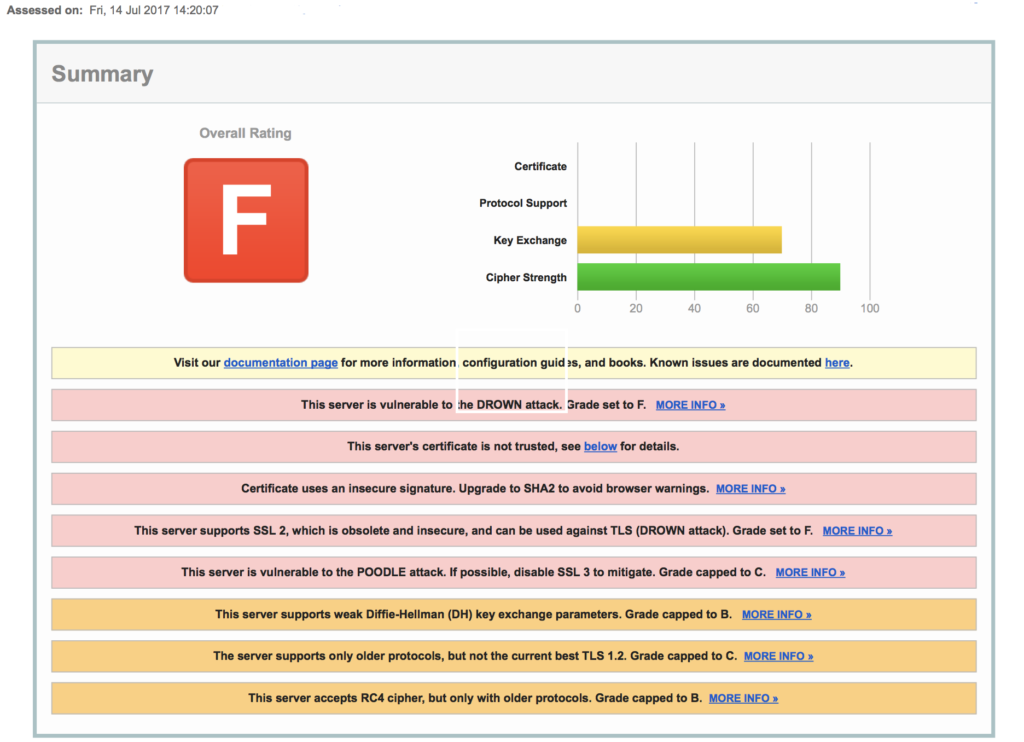

Wir baten unseren Kunden um die IP-Adresse seines „Servers“ mit Cloudzugriffs und führten einen kostenlosen, schnellen Scan seiner Sicherheit durch. Es wurde sofort mit einem „F“ für die Sicherheit kategorisiert. Es ist wahrscheinlich, dass jeder Hacker problemlos einsteigen kann. Das ist so unsicher wie nur möglich. Sie können die Eingangstür nicht nur entriegelt, sondern auch für den Einbrecher öffnen.

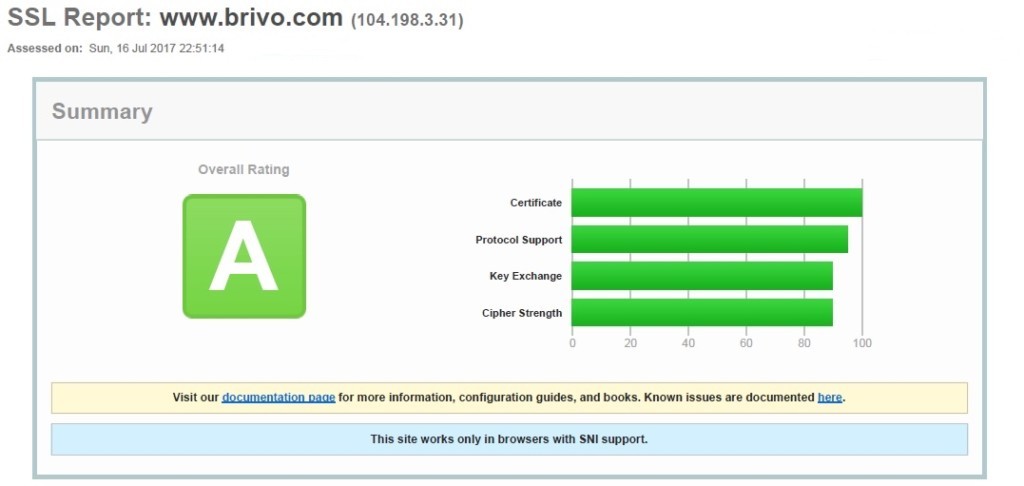

Auf der anderen Seite führten wir einen ähnlichen Scan des Zutrittskontrollsystems Brivo OnAir durch. Sie finden deren Bericht unten. Wie Sie sehen können, ist es dicht und sicher. Es wird von Profis verwaltet und ist ein echtes Cloud-System.

Nun, das Problem, das wir in der physischen Sicherheitsbranche haben, sind falsche Behauptungen in der Werbung. Hier einige Zitate aus dem falschen Cloud-Datenblatt:

- 2048-Bit-Zertifikat SSL-Verschlüsselung

- Hardwareverschlüsselung TLS 1.2 (Transport Layer Security)

- 99,999% Verfügbarkeit

- Verteilte Serverarchitektur für Sicherheit und Leistung

- TLS-Verschlüsselung mit Feldhardware

- Zwei-Faktor-Authentifizierung

- Inhärente Redundanz

- Echtzeit-Alarmereignisse – Null Latenz

- Schwachstellentest – Kombiniert bewährte, kontinuierliche Bedrohungsüberwachung von Drittanbietern und Schwachstellenüberprüfungen durch Veracode und Amazon Web Services

Das alles klingt wirklich gut, aber das meiste davon ist nicht wahr und einiges ist irrelevant. Hier sind die Fakten:

- Sie führen keine kontinuierlichen Schwachstellentests von Drittanbietern durch. Unser einzelner Amateur-Scan zeigte 10 verschiedene Schwachstellen, die nicht behoben wurden. Oder vielleicht scannen sie, aber sie tun nichts dagegen!

- Sie können nicht NULL LATENZ haben – es sei denn, Sie haben herausgefunden, wie man schneller als die Lichtgeschwindigkeit wird.

Der Bericht zeigt an, dass nicht TLS 1.2 sondern eine ältere Version ausgeführt wird. - Sie erhalten keine Verfügbarkeit von 99,999%, weil man auf Amazon Web Services (AWS) läuft und Amazon garantiert nichts in der Nähe – und mehrere Server von Amazon zu installieren, wird es auch nicht garantieren, da Amazon selber Probleme haben könnte.

- „Inhärente Redundanz?“ Redundanz ist niemals inhärent – Sie müssen sie in der Tat aufbauen.

Moral der Geschichte: Vorsicht Käufer. In der Welt der physischen Sicherheit gibt es Scharlatane, die „Cloud“- und „SAAS“-Lösungen verkaufen, um ahnungslose Menschen anzusprechen. Sie können damit in die Falle tappen.

Ratschläge und Tipps:

- Holen Sie sich eine professionelle IT-Person, die Sie bei Ihrer Entscheidung beraten kann.

- Vertrauen Sie nicht alles, was ein neuer Anbieter in sein Datenblatt steckt.

- Schauen Sie sich den Ruf der Leute an, die das Unternehmen leiten.

- Überprüfen Sie die Referenzen.

- Stellen Sie sicher, dass es sich um eine WAHRE CLOUD-Lösung mit echter Cyber-Sicherheit handelt.

Andere Beiträge, die Sie interessieren könnten

Gefahren der Autofill-Funktion im Browser

Die Autofill-Funktion des Browsers, die normalerweise automatisch aktiviert wird, ist ein großes Sicherheitsproblem. Natürlich, es kann manchmal bequem sein, aber es macht es Hackern auch leichter, auf Ihre persönlichen Informationen…

Januar 11, 2017

Cloudflare Sicherheitsfehler

Eagle Eye Networks verwendet nicht Cloudflare - ein Service zur Leistungsverbesserung von Webseiten. Es gab ein relativ schwerwiegendes Sicherheitsproblem, das von Tavis Ormandy bei Project Zero im Cloudflare Dienst entdeckt…

Februar 27, 2017

Cyber-Attacke – D.C. Kameras

In den letzten Monaten wurden immer mehr IOT-Geräte, einschließlich DVRs und Kameras, kompromittiert und sind anfälliger für Cyberangriffe. Vor kurzem berichtete die Washington Post, dass nicht-identifizierte Hacker acht Tage vor…

Januar 31, 2017