Niedawno przeprowadziliśmy dyskusję z klientem na temat bezpieczeństwa cyberprzestrzeniowego ich dostawcy fałszywej chmury w celu kontroli dostępu. Sprzedano im zestaw towarów za system kontroli dostępu, który miał być oparty na chmurze. Okazało się, że w rzeczywistości wcale nie był oparty na chmurze. To było po prostu tradycyjne oprogramowanie, które firma działała na zdalnym serwerze i nazywało to rozwiązaniem w chmurze.

Prawdziwe rozwiązanie w chmurze to multi-najemca, skala na żądanie i jest zapłatą za to, czego używasz. Istnieje definicja NIST prawdziwej chmury obliczeniowej, która została powszechnie przyjęta i określa pięć podstawowych właściwości chmury obliczeniowej. Fałszywe chmury nie mają żadnego z nich.

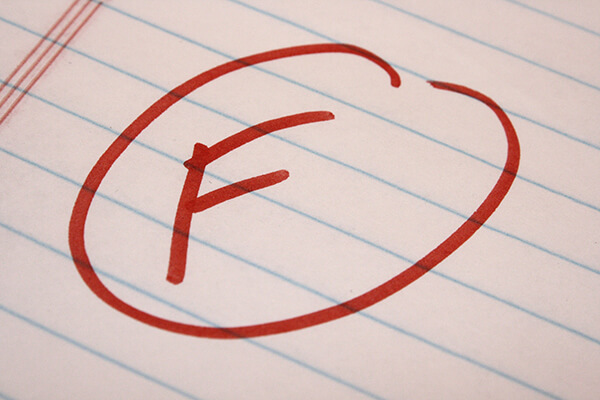

Poprosiliśmy naszego klienta o adres IP swojego „serwera” dostępu do chmury i przeprowadziliśmy bezpłatne, szybkie skanowanie jego bezpieczeństwa. Został natychmiast sklasyfikowany jako „F” dla bezpieczeństwa. Prawdopodobnie każdy haker mógłby dostać się bez problemów. To jest tak samo niezabezpieczone, jak tylko możesz. Równie dobrze możesz zostawić frontowe drzwi nie tylko odblokowane, ale otworzyć je dla włamywaczy.

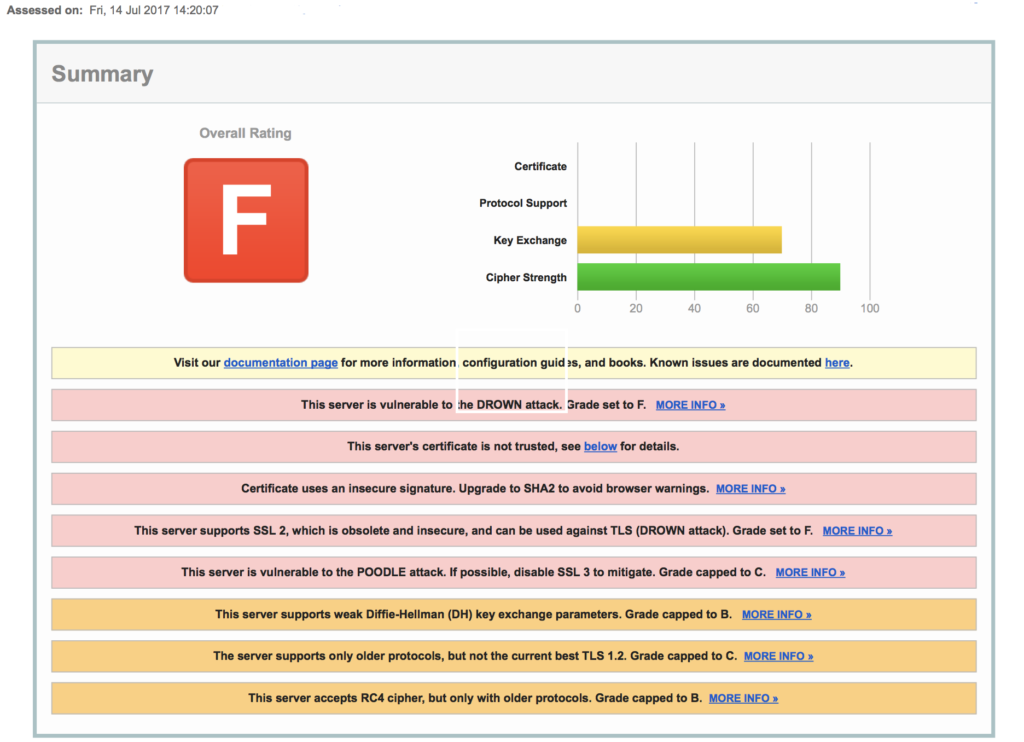

Z drugiej strony przeprowadziliśmy podobny skan systemu kontroli dostępu Brivo OnAir. Ich raport znajduje się poniżej. Jak widać, jest ciasny i bezpieczny. Jest zarządzany przez profesjonalistów i jest prawdziwym systemem chmury.

Obecnie problemem w branży bezpieczeństwa fizycznego są fałszywe roszczenia w reklamach. Oto kilka cytatów z fałszywego arkusza danych Cloud:

- Certyfikat szyfrowania SSL 2048 bitów

- Sprzętowe szyfrowanie TLS 1.2 (Transport Layer Security)

- 99,999% czasu działania

- Rozproszona architektura serwerów dla bezpieczeństwa i wydajności

- Szyfrowanie TLS ze sprzętem terenowym

- Uwierzytelnianie dwuetapowe

- Wewnętrzna redundancja

- Alarmy w czasie rzeczywistym – zerowe opóźnienie

- Testowanie podatności – łączy sprawdzone, ciągłe monitorowanie zagrożeń i skanowanie słabych punktów za pośrednictwem Veracode i Amazon Web Services

To wszystko brzmi naprawdę dobrze, ale większość z nich nie jest prawdziwa, a niektóre z nich są nieistotne. Oto fakty:

-

- Nie wykonują ciągłego testowania słabych stron trzecich. Nasze pojedyncze skanowanie amatorskie wykazało 10 różnych usterek, które nie zostały usunięte. A może skanują, po prostu nic nie robią!

- Nie możesz mieć ZERO LATENCY – chyba że zorientowałeś się, jak jechać szybciej niż prędkość światła.

- Raport pokazuje, że nie używają TLS 1.2, a zamiast tego działają starsza wersja.

- Nie otrzymasz czasu antenowego na poziomie 99,999%, ponieważ działają one w Amazon Web Services (AWS), a Amazon nie gwarantuje niczego bliskiego – i umieszczenie wielu serwerów w Amazon też tego nie osiągnie, ponieważ cały Amazon może mieć kłopoty.

- „Redundancja nieodłączna?” Nadmiarowość nigdy nie jest nieodłączna – trzeba ją zbudować.

Morał Historii: Miej się na baczności. W świecie bezpieczeństwa fizycznego pojawiają się szarlatani sprzedający rozwiązania „chmurowe” i „SAAS”, których celem jest nieświadomość. Możesz się spalić.

Kilka porad:

-

-

- Uzyskaj profesjonalną osobę z branży IT, która udzieli Ci porady podczas podejmowania decyzji.

- Nie ufaj wszystkiemu, co nowy dostawca umieszcza w arkuszu danych.

- Sprawdź reputację osób prowadzących firmę.

- Sprawdź referencje.

- Upewnij się, że jest to PRAWDZIWE rozwiązanie w CHMURZE z prawdziwym bezpieczeństwem cybernetycznym.

-

Inne posty, które mogą Cię zainteresować

Rozpowszechnienie Devil’s Ivy

Niedawno odkryta luka o nazwie "Devil's Ivy" wpłynie na miliony kamer obsługujących protokół ONVIF. Początkowy exploit został wykryty w kamerze Axis, a następnie znaleziony w 249 różnych modelach kamer Axis…

24 lipca, 2017

Niebezpieczeństwa Autouzupełniania w Przeglądarkach

Funkcja autouzupełniania przeglądarki, która zwykle jest automatycznie uruchamiana, jest ogromnym problemem związanym z cyberbezpieczeństwem. Oczywiście, jest ona wygodna, ale również ułatwia hakerom dostęp do twoich danych osobowych. Zdecydowanie odradzamy korzystanie…

11 stycznia, 2017

Spectre i Meltdown

Wprowadzenie Spectre i Meltdown są najbardziej rażące w przypadku arbitralnego wykonywania kodu innej firmy, na przykład w sytuacjach udostępniania współdzielonego (np. dostawców usług w chmurze, takich jak AWS, Microsoft Azure…

23 stycznia, 2018