Onlangs hadden we met een klant een discussie over de cyberbeveiliging van de provider van hun “namaak cloud” toegangscontrole. Ze hadden een waslijst aan spullen gekocht voor een toegangscontrolesysteem dat zogenaamd cloudgebaseerd zou zijn. Het bleek helemaal niet cloudgebaseerd te zijn. Het was gewoon een traditioneel stukje software dat het bedrijf op een externe server gebruikte en het een cloudoplossing noemde.

Een echte cloudoplossing is een gedeelde omgeving, op verzoek schaalbaar en u betaalt voor wat u gebruikt. Er is een NIST definitie van echte cloud-computing die algemeen geaccepteerd wordt en de vijf essentiële kenmerken van cloud-computing beschrijft. Namaak-clouds kennen geen ervan.

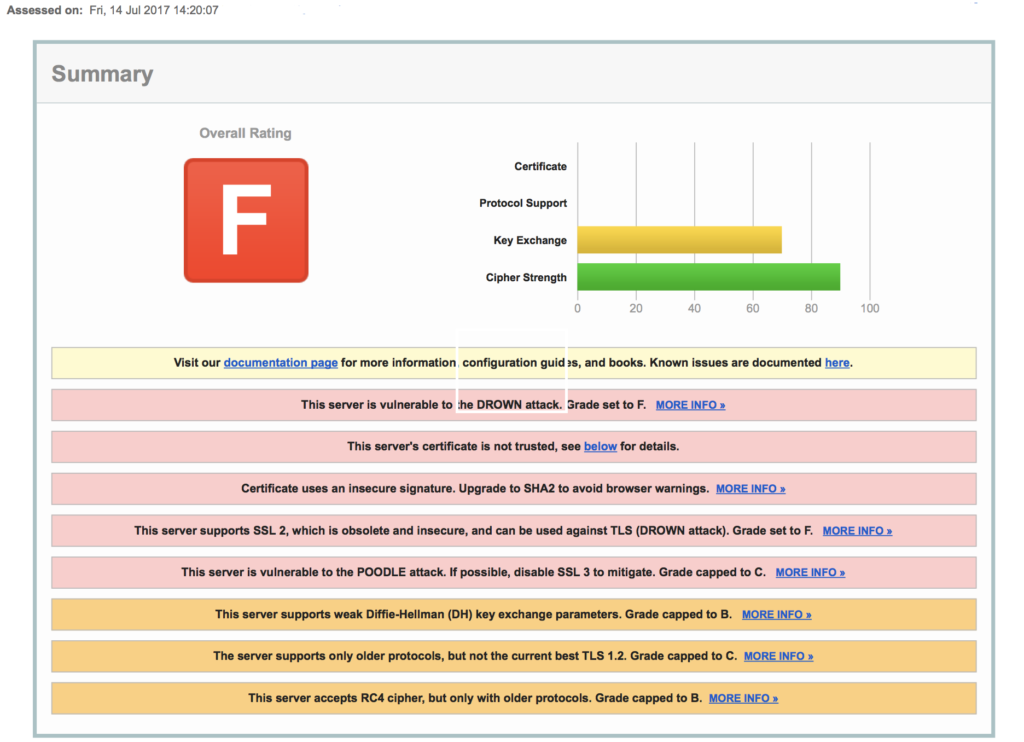

We vroegen onze klant naar het IP-adres van hun “server” voor cloudtoegang en voerden gratis een snelle scan van de beveiliging ervan uit. Het werd onmiddellijk met een “1” voor beveiliging beoordeeld. Heel waarschijnlijk kan een hacker zonder problemen binnenkomen. Dat is zo onveilig als je maar kunt krijgen. Je kunt net zo goed de voordeur niet alleen niet op slot doen, maar hem ook openzetten voor de inbreker.

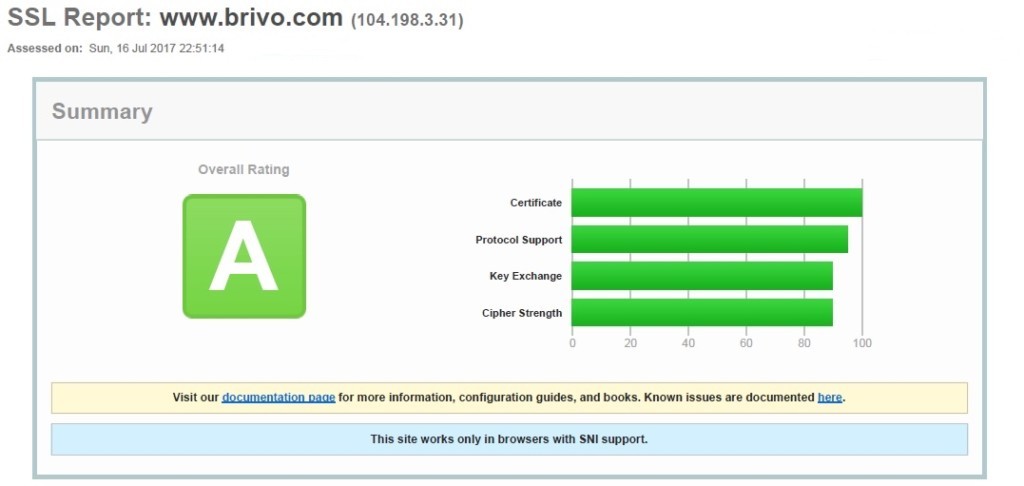

Aan de andere kant hebben we een vergelijkbare scan van het Brivo OnAir-toegangscontrolesysteem uitgevoerd. Hun rapport staat hieronder. Zoals u kunt zien, is het goed afgesloten en veilig. Het wordt door professionals beheerd en is een echt cloud-systeem.

Het probleem dat we in de fysieke beveiligingsindustrie hebben, is onterechte claims in advertenties. Hier zijn enkele citaten uit het namaak-Cloud Informatieblad:

- 2048 bit SSL encryptie certificaat

- Hardware encryptie TLS 1.2 (Transport Layer Security)

- 99.999% uptime

- Gedistribueerde serverarchitectuur voor beveiliging en performance

- TLS Encryptie met field hardware

- Twee-Factoren Authenticatie

- Inherente redundantie

- Real-time Alarmgebeurtenissen – Nul latency

- Kwetsbaarheidstesten – Combineert bewezen, continue monitoring van derden en scannen van kwetsbaarheden via Veracode en Amazon Web Services

Dat klinkt allemaal heel mooi, maar het meeste is niet waar en een deel ervan is niet relevant. Hier zijn de feiten:

- Ze zijn niet bezig met het continu testen van externe kwetsbaarheden. Onze enkele amateurscan toonde 10 verschillende kwetsbaarheden die niet zijn verholpen. Of misschien scannen ze wel, en doen ze er gewoon niets aan!

- Je kunt geen NUL LATENCY hebben – tenzij je hebt ontdekt hoe je sneller kunt werken dan de lichtsnelheid.

- Het rapport laat zien dat ze geen TLS 1.2 draaien en in plaats daarvan de oudere versie gebruiken.

- Je krijgt geen uptime van 99,999% omdat ze op Amazon Web Services (AWS) draaien en Amazon garandeert dat totaal niet – en meerdere servers in Amazon plaatsen zal ook niet helpen, omdat de hele tent van Amazon problemen zou kunnen hebben.

- “Inherente Redundantie?” Redundantie is nooit inherent – je moet het in feite zelf inbouwen.

Moraal van dit Verhaal: Koper let op uw zaak. In de wereld van de Fysieke Beveiliging zijn er charlatans die ‘cloud’- en’ SaaS’-oplossingen aanbieden, gericht op nietsvermoedende kopers. U zou wel eens opgelicht kunnen worden.

Een Woord van Advies:

- Vraag een professionele IT-persoon om advies bij het nemen van uw beslissing.

- Vertrouw niet alles wat een nieuwe leverancier op een informatieblad zet.

- Kijk naar de reputatie van de mensen die het bedrijf leiden.

- Controleer de referenties.

- Zorg dat het een ECHTE CLOUD-oplossing is met echte cyberbeveiliging.

Andere berichten die u mogelijk interesseren

Cloudflare Beveiligingsprobleem

Eagle Eye Networks maakt geen gebruik van Cloudflare - een websiteservice die de prestaties verbeterd. Er werd een relatief ernstig beveiligingsprobleem gedetecteerd door Tavis Ormandy bij Project Zero in de…

februari 27, 2017

Devil’s Ivy Waarschijnlijk Wijdverspreid

Een recentelijk ontdekt beveiligingslek met de naam "Devil's Ivy" zal naar verwachting miljoenen camera's aantasten die het ONVIF-protocol ondersteunen. Het eerste misbruik werd ontdekt op een Axis-camera en vervolgens ontdekt…

juli 24, 2017

Devil’s Ivy Firmware-updates

In juli 2017 ontdekten cyberbeveiligingsonderzoekers een ernstige fout, die ze "Devil's Ivy" noemden, welke in bijna alle camera's bestaat die de populaire ONVIF-specificatie ondersteunen. Door de fout kunnen hackers de…

augustus 8, 2017