12 bewährte Vorgehensweisen für Überwachungskamerasysteme

Bericht von Dean Drako, CEO von Eagle Eye Networks

Die PDF-Version enthält zusätzliche Inhalte; laden Sie sie herunter für weitere Informationen zu diesem Thema.

Einführung

Sicherheitskamerasysteme sind zunehmend mit dem Internet verbunden, was zum großen Teil auf die Nachfrage der Kunden nach Videofernzugriff zurückzuführen ist. Die Systeme reichen von Cloud-verwalteten Überwachungssystemen über traditionelle DVR/VMS/NVRs, die mit dem Internet verbunden sind, bis hin zu traditionellen Systemen, die an ein lokales Netzwerk angeschlossen sind, das wiederum mit dem Internet verbunden ist.

Angesichts der zunehmenden Zahl von Cyberangriffen müssen Integratoren von physischen Sicherheitssystemen und interne Supportmitarbeiter stets auf dem Laufenden bleiben, was die Angriffsvektoren für Cybersicherheit betrifft, die sich auf die von ihnen verkauften und/oder unterstützten Kamera-Videomanagementsysteme auswirken können. Diese Systeme erfordern das gleiche Maß an Schutz vor Cybersicherheitsschwachstellen, das für herkömmliche IT-Systeme gilt.

Dieses Papier konzentriert sich auf die Best Practices für internetfähige Sicherheitskamerasysteme. Viele dieser Praktiken lassen sich auch auf andere physische Sicherheitssysteme anwenden.

1. Physische Sicherheit: Eine gefährliche Tür für Cyber-Attacken

Sicherheitskamerasysteme sind zunehmend mit dem Internet verbunden, angetrieben durch den Wunsch nach Fernzugriff und -steuerung, Integration und drastisch reduzierten Cloud-Speicherkosten.

Neben der wachsenden Zahl von Cloud-verwalteten Überwachungssystemen sind die meisten herkömmlichen Sicherheitskamerasysteme heute für Fernzugriff, Support und Wartung mit dem Internet verbunden, oder sie sind an das lokale Netzwerk angeschlossen, das wiederum mit dem Internet verbunden ist.

Parallel dazu eskalieren Cyber-Angriffe weiter. In den Schlagzeilen über Millionen von Sicherheitsverletzungen zu lesen, ist mittlerweile alltäglich. Schadensersatzpflichten sind ein großes Risiko für Unternehmen.

Daher ist es von entscheidender Bedeutung, dass Überwachungskamerasystemen die gleiche Aufmerksamkeit und der gleiche Schutz vor Cyber-Sicherheitsschwachstellen zuteil wird wie herkömmlichen IT-Systemen.

Physikalische Sicherheitsintegratoren und interne Supportmitarbeiter müssen sich über Angriffsvektoren für die Cybersicherheit auf dem Laufenden halten, die sich auf die Kamera-Videomanagementsysteme auswirken können, die sie verkaufen und/oder unterstützen.

Dieses Papier konzentriert sich auf die besten Praktiken für internetfähige Sicherheitskamerasysteme. Viele dieser Praktiken können auch auf andere Sicherheitskamerasysteme angewendet werden.

2. Hauptangriffsvektoren für Sicherheitskamerasysteme

Fünf Hauptvektoren für Cyberangriffe auf Überwachungskamerasysteme sind:

- Windows Betriebssystem

- Linux Betriebssystem

- DVRs, NVRS, VMS

- Endpunkte (Kameras)

- Firewall-Ports

Wir werden diese Angriffsvektoren im Zusammenhang mit anwendbaren Best Practices besprechen, die zum Schutz Ihres Überwachungssystems vor ihnen eingesetzt werden können.

3. Best Practices unterscheiden sich je nach Art des Überwachungssystems

Der Begriff „Cloud-Videoüberwachung“ und „Cloud-System“ wird uneinheitlich verwendet. Daher ist es wichtig, sich bei Ihrem Provider zu erkundigen, wie genau der Internetzugang erreicht wird, da dies Auswirkungen darauf hat, welche Schritte Sie unternehmen müssen, um die Sicherheit Ihres Systems zu gewährleisten.

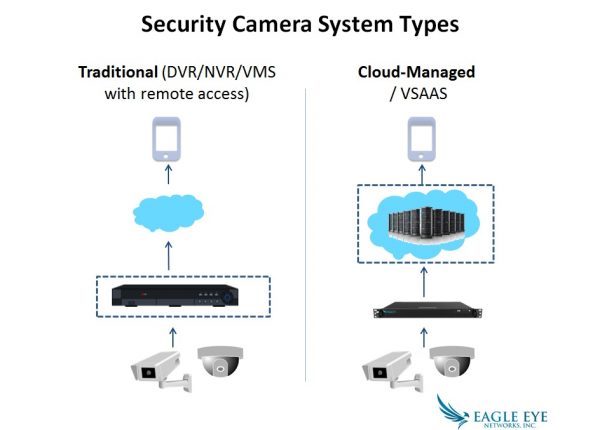

Für die Zwecke dieses Artikels werde ich wie folgt zwischen Systemtypen unterscheiden:

- Ein herkömmliches System, entweder DVR, NVR oder VMS, mit einer Internetverbindung, in der Regel zum Zweck des Videofernzugriffs.

- Ein Cloud-verwaltetes System, auch VSAAS genannt. Bei einem Cloud-verwalteten System kann zwar ein Gerät vor Ort vorhanden sein, die Videoaufzeichnung und -verwaltung erfolgt jedoch über die Cloud.

Innerhalb jeder dieser Kategorien gibt es Unterschiede, die sich auf Merkmale und Funktionen auswirken. Diese Unterscheidung auf oberster Ebene bietet jedoch Klarheit darüber, wie Sie Best Practices für Cybersicherheit anwenden können und welche Fragen Sie Ihrem Anbieter stellen sollten.

4. Best Practices für cybersichere Sicherheitskamerasysteme

4.1 Kamera-Passwörter

Schwachstelle

Auf den ersten Blick scheinen Kamerakennwörter eine zu offensichtliche Sicherheitsmaßnahme zu sein, um sie zu diskutieren. In einem Artikel von Network World im November 2014 wurde jedoch erwähnt, dass 73.011 Standorte mit IP-Kameras aus 256 Ländern auf einer Website offengelegt wurden. Die Vereinigten Staaten führten die Liste mit 11.046 Links an, wobei jeder Link bis zu 8 oder 16 Kameras haben konnte.

Außerdem wird geschätzt, dass 1 von 5 Web-Benutzern immer noch leicht zu hackende Passwörter verwendet.

Unten sind die Top 10 Passwörter des Jahres 2013, laut Splash Data.

- 123456

- Passwort

- 12345678

- qwerty

- abc123

- 123456789

- 111111

- 1234567

- iloveyou

- adobe123

Fast alle heute verkauften Kameras verfügen über eine webbasierte grafische Benutzeroberfläche (GUI) und werden mit einem Standard-Benutzernamen und -Passwort geliefert, das im Internet veröffentlicht wird.

Einige Installateure ändern das Kennwort überhaupt nicht und belassen das gleiche Standardkennwort für alle Kameras.

Nur sehr wenige Kameras haben eine Möglichkeit, die GUI zu deaktivieren, so dass die Sicherheitslücke darin besteht, dass jemand versuchen kann, sich über die Web-GUI in die Kamera zu hacken, um ein Passwort zu erraten.

Der Hacker muss dazu Netzwerkzugriff haben, aber die Kameras befinden sich oft in einem gemeinsam genutzten Netzwerk, nicht in einem physikalisch getrennten Netzwerk oder einem VLAN.

Beste Praxis

Traditionelles System und Cloud-verwaltetes System

Ideal ist es, für jede Kamera ein eindeutiges, langes und nicht offensichtliches Passwort zu vergeben. Ein solch akribischer Prozess braucht Zeit zum Einrichten, ist schwieriger zu verwalten und lässt sich nur schwer nachverfolgen. Daher verwenden viele Installateure leider ein einziges Kennwort für alle Kameras in einem Konto.

Um dieser Herausforderung Rechnung zu tragen, ist eine akzeptable Best Practice:

- Öffentliches Netzwerk: Unterschiedliches starkes Passwort für jede Kamera

- VLAN oder Physical Private Network: für alle Kameras das gleiche sichere Kennwort verwenden

4.2 Portweiterleitung

Schwachstelle

Die meisten Endanwender verlangen und erwarten heute den Videozugriff von entfernten mobilen Geräten aus.

Diese Funktion wird normalerweise bereitgestellt, indem der DVR, NVR oder das VMS auf irgendeine Weise mit dem Internet verbunden wird.

Diese typische Exposition eines HTTP-Servers gegenüber dem Internet ist extrem gefährlich, da es eine große Anzahl von bösartigen Exploits gibt, die verwendet werden können, um Zugang zu erhalten. Maschinen, die für das Internet geöffnet sind, werden in der Regel mehr als 10.000 Mal pro Tag gescannt.

Ein Beispiel für diese Schwachstelle war das Heartbleed OpenSSL-Exploit im Jahr 2014; viele Hersteller mussten die Benutzer auffordern, ihre Passwörter zurückzusetzen.

Beste Praxis

Traditionelles System

Im Idealfall verbinden Sie Ihren ungeschützten Server NICHT mit dem Internet. Wenn Sie Ihr System dem Internet aussetzen, dann leiten Sie so wenige Ports wie möglich weiter und verwenden Sie eine Firewall der nächsten Generation, die das Protokoll analysiert und falsche Protokolle blockiert, die über den falschen Port gesendet werden. Im Idealfall setzen Sie auch ein IDS/IPS zum weiteren Schutz ein.

Cloud-verwaltetes System

Die sichereren Cloud-basierten Systeme verfügen nicht über eine Port-Weiterleitung, sodass keine Schwachstelle besteht und keine inkrementellen Schutzmaßnahmen erforderlich sind. Bitten Sie Ihren Integrator oder Anbieter, dies für jedes System, das Sie besitzen oder dessen Anschaffung Sie erwägen, zu überprüfen.

4.3 Firewalls

Schwachstelle

Wie bereits erwähnt, sollte jeder DVR/NVR/VMS vor Ort durch eine Firewall geschützt werden, insbesondere, wenn Sie das Gerät für jede Art von Fernzugriff dem Internet aussetzen wollen.

Firewalls können sehr komplex sein, mit tausenden von Regeln. Die Firewalls der nächsten Generation sind sogar noch komplexer, weil sie die Protokolle analysieren, die über die Ports laufen, und überprüfen, ob die richtigen Protokolle verwendet werden.

Beste Praxis

Traditionelles System

Am besten beauftragen Sie einen professionellen Netzwerksicherheitsexperten mit der Überprüfung und Konfiguration einer modernen Firewall.

Es ist entscheidend, eine klare Dokumentation der Firewall-Konfiguration zu haben und regelmäßig alle notwendigen Änderungen an der Firewall-Konfiguration zu überwachen und durchzuführen.

Cloud-verwaltetes System

Bei einer Cloud-basierten Lösung ohne Port-Weiterleitung ist eine Firewall-Konfiguration vor Ort nicht erforderlich. Sprechen Sie mit Ihrem Integrator oder Systemhersteller, um dies zu bestätigen.

4.4 Netzwerk-Topologie

Schwachstelle

Das Mischen der Kameras in einem Standardnetzwerk ohne Trennung ist ein Rezept für ein Desaster.

Wenn Ihr Sicherheitskamerasystem mit Ihrem Hauptnetzwerk verbunden ist, schaffen Sie ein Einfallstor für Hacker, die über Ihr Überwachungssystem in Ihr Hauptnetzwerk eindringen oder über Ihr Hauptnetzwerk in Ihr physisches Sicherheitssystem eindringen können.

Einige DVRs können sogar mit einem Virus ausgeliefert werden.

Traditionelles System und Cloud-verwaltetes System

Beste Praxis

Ideale Best Practice:

Idealerweise platzieren Sie das Sicherheitskamerasystem in einem physisch vom Rest Ihres Netzwerks getrennten Netzwerk.

Akzeptierte beste Praxis:

Wenn Sie eine Integration mit einer anspruchsvollen IT-Umgebung vornehmen, ist es nicht immer möglich, die beiden Systeme physisch zu trennen.

In diesem Fall sollten Sie ein VLAN verwenden.

4.5 Betriebssysteme

Schwachstelle

Ihr VMS, DVR, NVR oder Aufzeichnungssystem vor Ort verfügt über ein Betriebssystem. Die Kameras verfügen alle über ein Betriebssystem.

Alle Betriebssysteme haben Schwachstellen, sowohl Windows- als auch Linux-basierte.

Schwachstellen in Windows-Betriebssystemen sind so bekannt, dass IT-Teams sie regelmäßig überwachen. In letzter Zeit wurde immer deutlicher, dass auch Linux viele Schwachstellen hat, wie z. B. Shellshock (2014) und Ghost (2015), die Millionen von Systemen angreifbar machten.

Theoretisch müsste Ihr Systemhersteller über ein hochwertiges Sicherheitsteam verfügen, das Sie reaktionsschnell mit Sicherheitsupdates versorgt. Die Realität ist, dass viele Anbieter dies nicht auf einer vorhersehbaren Basis tun.

Beste Praxis

Traditionelles System

Um sicherzustellen, dass Ihr System und Ihr Netzwerk vor bösartigen Angriffen geschützt sind, sollten Sie bekannte Schwachstellen im Betriebssystem verfolgen und überwachen und dann sicherstellen, dass Ihr Betriebssystem mit allen Sicherheits-Patches auf dem neuesten Stand ist.

Wenn es sich um ein Windows-basiertes System handelt, gibt es viele Sicherheitslücken und viele Updates, die eingespielt werden müssen. Und obwohl sie weniger häufig auftreten, müssen auch Linux-Schwachstellen aufgespürt und schnell behoben werden.

IT-Sicherheitsexperten wissen in der Regel, welche davon relevant sind und welche Sie überspringen können, aber ohne die richtige Ausbildung und Erfahrung kann dies eine extrem entmutigende Aufgabe sein.

Sie können sich auch proaktiv an Ihren DVR/NVR-Anbieter wenden, um herauszufinden, welches Betriebssystem Ihr NVR/DVR verwendet (Linux, Windows) und auch die Betriebssystemversionen und die Versionen der zusätzlichen Module, die auf dem Betriebssystem sitzen (z. B. Microsoft IIS-Webseitenserver), so dass Sie verstehen können, welche Sicherheitslücken Sie betreffen werden.

Verfolgen Sie dann die Schwachstellen dieses Betriebssystems und wenden Sie sich an den Hersteller des Betriebssystems, um zu erfahren, welche Patches erforderlich sind.

Die besten Praktiken für ein VMS bestehen darin, sicherzustellen, dass die Maschinen unter der Domäne der IT-Abteilung stehen und dass die IT-Abteilung die Zuständigkeiten und das Personal hat, um die richtigen Patches, Upgrades und Änderungen vorzunehmen, und dass sie über Prozesse verfügt, um die Sicherheit der Maschinen zu gewährleisten.

Stellen Sie außerdem sicher, dass Ihr Kamerahersteller Patches für Sicherheitsprobleme bereitstellt und dass Sie Ihre Kamera-Firmware aktualisieren, sobald neue Versionen verfügbar sind.

Cloud-verwaltetes System

Die beste Vorgehensweise ist hier, sich bei Ihrem Integrator oder Cloud-Anbieter zu erkundigen, ob der Cloud-Anbieter über ein eigenes, erfahrenes Sicherheitsteam verfügt, das Schwachstellen überwacht.

Bestätigen Sie auch, ob der Cloud-Anbieter automatisch Sicherheitspatches/Updates über die Cloud an jede On-Premise-Appliance sendet. Wenn dies der Fall ist, sind vom Endbenutzer keine Maßnahmen zur Überwachung der Betriebssystemsicherheit, zum Patchen oder Aktualisieren erforderlich.

4.6 Betriebssystem-Passwörter

Schwachstelle

Wie bei den Kamerakennwörtern kann auch ein schwaches Systemkennwort eine Gelegenheit für Cyberangriffe auf das Überwachungssystem und das Netzwerk schaffen.

Leider wird in vielen Betriebssystemumgebungen das Root-Passwort oder das Administrator-Passwort von allen Admins gemeinsam genutzt, was das Sicherheitsrisiko vergrößert. Die Fluktuation von Mitarbeitern, sei es durch Fluktuation oder einen Rollenwechsel, kann unerwartete Sicherheitslücken schaffen.

Beste Praxis

Traditionelles System

Legen Sie hochwertige lange Passwörter für das Betriebssystem fest.

Legen Sie außerdem Richtlinien und Verfahren für die Änderung von Passwörtern fest. Zum Beispiel sollte das Root-Admin-Passwort jedes Mal geändert werden, wenn ein Mitarbeiter mit Passwort-Zugang das Unternehmen verlässt oder die Rolle wechselt.

Cloud-verwaltetes System

Keine Aktion erforderlich. Bei echten Cloud-Systemen gibt es keine separaten Passwörter für den Betriebssystemzugriff. Sie haben nur Systempasswörter für einzelne Konten (siehe unten), die explizit gelöscht werden, wenn Mitarbeiter ausscheiden oder ihre Rolle ändern.

4.7 System-Passwörter

Schwachstelle

Unbefugter Zugriff auf Ihr Sicherheitskamerasystem macht sowohl das Überwachungssystem als auch das damit verbundene Netzwerk angreifbar.

Beste Praxis

Traditionelles System und Cloud-verwaltetes System

Ändern Sie die Passwörter Ihres Überwachungssystems nach einem Zeitplan. Setzen Sie die Sicherheitsqualität mit der gleichen Strenge durch wie Ihren Unternehmensstandard. Lange, starke Passwörter sind das Beste.

4.8 Anschlussgeräte

Schwachstelle

Eine erstaunliche Anzahl von DVR/NVR/VMS verwendet Verbindungen, die nicht mit SSL oder einem gleichwertigen Verfahren verschlüsselt sind.

Dieses Risiko wäre identisch mit der Anmeldung bei einer Bank oder beim Online-Shopping ohne https. Es schafft eine Verwundbarkeit des Passworts und bietet die Möglichkeit, die Privatsphäre zu verletzen und Lauschangriffe durchzuführen.

Beste Praxis

Traditionelles System

Die Verbindung muss zwingend mit SSL oder gleichwertig verschlüsselt werden.

Fragen Sie Ihren Anbieter, wie er dies handhabt. Wählen Sie nur Anbieter, die ihre Verbindungen verschlüsseln.

Cloud-verwaltetes System

Die Verbindung muss zwingend mit SSL oder gleichwertig verschlüsselt werden.

Viele Cloud-Anbieter bieten eine Verbindungsverschlüsselung an, diese ist jedoch variabel. Bestätigen Sie mit Ihrem Cloud-Anbieter, wie sein System dies handhabt.

4.9 Video-Verschlüsselung

Schwachstelle

Zusätzlich zu unsicheren Verbindungen aufgrund fehlender Verschlüsselung bestehen die gleichen Datenschutzrisiken, wenn das Video bei der Speicherung auf der Festplatte oder bei der Übertragung nicht verschlüsselt wird.

Beste Praxis

Traditionelles System und Cloud-verwaltetes System

Für ein wirklich sicheres System sollte das Video verschlüsselt werden, sowohl bei der Speicherung auf der Festplatte als auch bei der Übertragung.

4.10 Mobiler Zugriff

Schwachstelle

Passwort-, Kontolöschungs- und Verschlüsselungsschwachstellen gelten doppelt für mobile Geräte.

Beste Praxis

Traditionelles System und Cloud-verwaltetes System

Genau wie bei der Ausführung der Anwendung auf Ihrem PC müssen Sie sicherstellen, dass Sie für die mobile Anwendung auf dem iPhone oder Android eine verschlüsselte Verbindung zum VMS oder NVR/DVR haben.

Legen Sie hochwertige Passwörter fest und sorgen Sie für die Durchsetzung von Passwörtern und die Löschung von Konten, wenn Mitarbeiter wechseln.

4.11 Physischer Zugang zu Geräten und Lagerräumen

Schwachstelle

Die finanzielle Belohnung für den Diebstahl von Unternehmensdaten ist so hoch, dass Eindringlinge auch versuchen werden, auf Ihr Netzwerk zuzugreifen, indem sie sich direkt in Ihre physischen Geräte vor Ort einhacken.

Beste Praxis

Traditionelles System

Sichern Sie: Ihre Schränke, die Kabel und den Raum, in dem sich der DVR/NVR/VMS, die Switches und die Videospeicher-Server befinden. Sorgen Sie für eine sichere Zugangskontrolle zum Raum, einschließlich Videoüberwachung, um diesen zu überwachen. Diese Vorgehensweise schützt nicht nur Ihr Netzwerk, sondern verhindert auch „Einbruchsdiebstähle“ in Ihren Einrichtungen, bei denen der aufzeichnende DVR/NVR zusammen mit allen anderen Gegenständen gestohlen wird.

Cloud-verwaltetes System

Obwohl das gleiche Prinzip eindeutig für ein Cloud-basiertes System gilt, gibt es viel weniger Geräte vor Ort zu schützen. Die sofortige Aufzeichnung in der Cloud schützt auch vor einem Diebstahl der Aufzeichnung vor Ort.

Es ist wichtig, dass Sie sich bei Ihrem Integrator oder Anbieter erkundigen, welche allgemeinen Sicherheitsmaßnahmen er für seine Cloud-Server trifft.

4.12 Videoaufzeichnungssoftware

Schwachstelle

Video Management Software verwendet viele Komponenten jenseits des Betriebssystems, wie z.B. Microsoft Datenbankanwendungen. Wie das Betriebssystem selbst müssen auch diese Komponenten aufgerüstet und gesichert werden.

Viele VMS’s verwenden z.B., Microsoft Access, oder Bibliotheken, sowie die Software, die sie geschrieben haben. Neue Systemschwachstellen können eingeführt werden, wenn die unterstützende Software nicht auf dem neuesten Stand gehalten wird, einschließlich Sicherheits-Patches.

Wenn Sie sich hier passiv verhalten, sind Sie in hohem Maße davon abhängig, dass der Anbieter Ihnen Patches schickt, um das System für solche Sicherheitslücken zu aktualisieren.

Beste Praxis

Traditionelles System

Fragen Sie Ihren VMS-Anbieter nach seinen Richtlinien, wie er die verwendeten Komponenten auf dem neuesten Stand und sicher hält. Suchen Sie regelmäßig nach Updates und installieren Sie diese. Überwachen Sie proaktiv die bekannten Sicherheitslücken in der Branche und kontaktieren Sie Ihren Integrator oder Anbieter, wenn Sie von neuen Sicherheitslücken erfahren.

Es ist wichtig, sicherzustellen, dass der VMS-Anbieter ein Team hat, das sich auf diese Aufgabe konzentriert und Ihnen regelmäßig Updates schickt.

Cloud-verwaltetes System

Echte Cloud-verwaltete Systeme haben keine Software vor Ort, daher besteht hier keine Sicherheitslücke.

Es ist jedoch sehr wichtig, sich zu vergewissern, ob das System wirklich „Cloud-verwaltet“ und nicht mit dem Internet verbunden ist, bevor Sie diese Annahme treffen, sonst riskieren Sie eine potenzielle Sicherheitslücke.

Fazit

Die Zahl der Datenschutzverletzungen nimmt weltweit weiter zu. Mit zunehmender Internet-Konnektivität sind physische Sicherheitssysteme sehr anfällig für Cyber-Attacken, sowohl als direkte Angriffe als auch als Einfallstor für den Rest des Netzwerks. Die Verantwortlichkeiten für diese Angriffe werden noch definiert.

Es ist klug, Ihr Unternehmen und Ihre Kunden durch vorbeugende Maßnahmen zu schützen.

Um Ihre Cybersicherheit zu maximieren, ist es wichtig, im Rahmen der Bewertung Ihres Sicherheitskamerasystems sowie dessen Einsatz und Wartung Best Practices für Ihr eigenes Unternehmen zu definieren.

Die PDF-Version enthält zusätzliche Inhalte; laden Sie sie herunter für weitere Informationen zu diesem Thema.