Las 12 mejores prácticas para sistemas de cámaras de seguridad

Informe de Dean Drako, director general de Eagle Eye Networks

La versión PDF incluye contenido adicional; pulse para descargar más información.

Introducción

Los sistemas de cámaras de seguridad están cada vez más conectados a Internet, impulsados en gran parte por la demanda de los clientes de tener acceso al vídeo a distancia. Los sistemas van desde los sistemas de vigilancia gestionados en la nube, los DVR/VMS/NVR tradicionales conectados a Internet y los sistemas tradicionales conectados a una red local que a su vez está conectada a Internet.

Con la aceleración de los ciberataques, los integradores de seguridad física y el personal de apoyo interno deben mantenerse al día sobre los vectores de ataque a la ciberseguridad que pueden afectar a los sistemas de gestión de vídeo por cámara que venden y/o dan soporte. Estos sistemas requieren el mismo nivel de protección frente a las vulnerabilidades de ciberseguridad que los sistemas informáticos tradicionales.

Este documento se centra en las mejores prácticas para los sistemas de cámaras de seguridad conectados a Internet. Muchas de estas prácticas pueden aplicarse también a otros sistemas de seguridad física.

1. La seguridad física: Una puerta peligrosa para los ciberataques

Los sistemas de cámaras de seguridad están cada vez más conectados a Internet, impulsados por el deseo de acceso y control remotos, la integración y la reducción drástica de los costes de almacenamiento en la nube.

Además del creciente número de sistemas de vigilancia gestionados en la nube, la mayoría de los sistemas de cámaras de seguridad tradicionales están ahora conectados a Internet para el acceso, la asistencia y el mantenimiento remotos, o están conectados a la red local que, a su vez, está conectada a Internet.

Paralelamente, los ciberataques siguen aumentando. Leer sobre millones de violaciones en los titulares de las noticias se está convirtiendo en algo habitual. Las responsabilidades por daños son un gran riesgo para las empresas.

Por ello, es fundamental que los sistemas de cámaras de seguridad reciban el mismo nivel de atención y protección frente a las vulnerabilidades de la ciberseguridad que se presta a los sistemas informáticos tradicionales.

Los integradores de seguridad física y el personal de apoyo interno deben mantenerse al día sobre los vectores de ataque a la ciberseguridad que pueden afectar a los sistemas de gestión de vídeo por cámara que venden y/o apoyan.

Este documento se centra en las mejores prácticas para los sistemas de cámaras de seguridad conectados a Internet. Muchas de estas prácticas también pueden aplicarse a otros sistemas de cámaras de seguridad.

2. Principales vectores de ataque a los sistemas de cámaras de seguridad

Los cinco principales vectores de ciberataque para los sistemas de cámaras de vigilancia son:

- Sistema operativo Windows

- Sistema operativo Linux

- DVRs, NVRS, VMS

- Puntos finales (cámaras)

- Puertos del cortafuegos

Discutiremos estos vectores de ataque en el contexto de las mejores prácticas aplicables que se pueden implementar para proteger su sistema de vigilancia contra ellos.

3. Las mejores prácticas difieren según el tipo de sistema de vigilancia

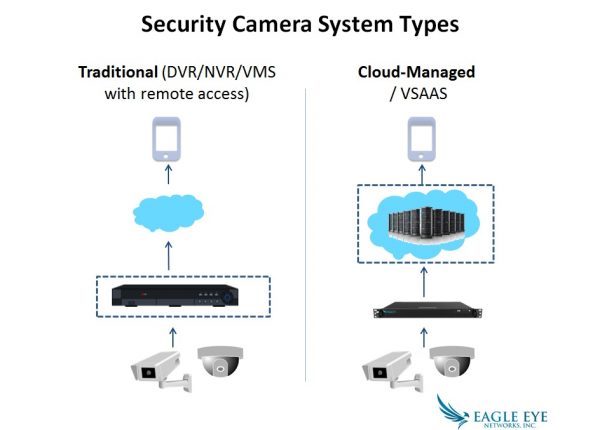

Los términos «videovigilancia en la nube» y «sistema en la nube» se utilizan de forma incoherente. Por lo tanto, es importante que consulte con su proveedor para ver exactamente cómo consiguen el acceso a Internet, ya que influirá en los pasos que debe dar para garantizar la seguridad de su sistema.

A efectos de este documento, distinguiré entre los tipos de sistemas de la siguiente manera:

- Un sistema tradicional, ya sea DVR, NVR o VMS, con una conexión a Internet, normalmente con el fin de acceder al vídeo a distancia.

- Un sistema gestionado en la nube, también llamado VSAAS. Con un sistema gestionado en la nube, aunque haya un dispositivo in situ, el vídeo se graba y gestiona desde la nube.

Existen diferencias dentro de cada una de estas categorías que afectan a las características y funciones, sin embargo, esta distinción de primer nivel le ofrecerá claridad sobre cómo puede aplicar las mejores prácticas de ciberseguridad, así como qué preguntas debe hacer a su proveedor.

4. Mejores prácticas para sistemas de cámaras de seguridad cibernéticas

4.1 Contraseñas de la cámara

Vulnerabilidad

A primera vista, las contraseñas de las cámaras pueden parecer una medida de seguridad demasiado obvia como para discutirla. Sin embargo, un artículo de Network World de noviembre de 2014, citaba que 73.011 ubicaciones con cámaras IP de 256 países estaban expuestas en un sitio web. Estados Unidos encabezó la lista con 11.046 enlaces, en los que cada enlace podía tener hasta 8 o 16 cámaras.

Además, se calcula que 1 de cada 5 usuarios de la web sigue utilizando contraseñas fáciles de piratear.

A continuación, las 10 mejores contraseñas de 2013, según Splash Data.

- 123456

- Contraseña

- 12345678

- qwerty

- abc123

- 123456789

- 111111

- 1234567

- iloveyou

- adobe123

Casi todas las cámaras que se venden hoy en día tienen una interfaz gráfica de usuario (GUI) basada en la web y vienen con un nombre de usuario y una contraseña por defecto que se publican en Internet.

Algunos instaladores no cambian la contraseña en absoluto y dejan la misma contraseña por defecto para todas las cámaras.

Muy pocas cámaras tienen una forma de desactivar la interfaz gráfica de usuario, por lo que la vulnerabilidad de seguridad es que alguien puede intentar hackear la cámara a través de la interfaz web para adivinar una contraseña.

El hacker debe tener acceso a la red para hacerlo, pero las cámaras suelen estar en una red compartida, no en una red físicamente separada o en una VLAN.

Mejores prácticas

Sistema tradicional y sistema gestionado en la nube

La mejor práctica ideal es asignar una contraseña única y larga no obvia para cada cámara. Un proceso tan meticuloso lleva tiempo de preparación, es más difícil de administrar y es muy difícil de seguir. Por ello, muchos instaladores, lamentablemente, utilizan una única contraseña para todas las cámaras de una cuenta.

Para tener en cuenta este reto, una buena práctica aceptable es:

- Red pública: Contraseña fuerte diferente para cada cámara

- VLAN o red privada física: tener la misma contraseña fuerte para todas las cámaras

4.2 Reenvío de puertos

Vulnerabilidad

La mayoría de los usuarios finales exigen y esperan un acceso al vídeo desde dispositivos móviles remotos.

Esta función se ofrece normalmente exponiendo el DVR, NVR o VMS a Internet de alguna manera.

Esta exposición típica a Internet de un servidor HTTP es extremadamente peligrosa, ya que hay un gran número de exploits maliciosos que pueden utilizarse para obtener acceso. Las máquinas abiertas a Internet suelen ser escaneadas más de 10.000 veces al día.

Un ejemplo de esta vulnerabilidad fue el exploit Heartbleed OpenSSL en 2014; muchos fabricantes tuvieron que pedir a los usuarios que restablecieran sus contraseñas.

Mejores prácticas

Sistema tradicional

Lo ideal es NO conectar su servidor desprotegido a Internet. Si expone su sistema a Internet, «reenvíe» el menor número de puertos posible y utilice un cortafuegos de última generación que analice el protocolo y bloquee los protocolos incorrectos enviados por el puerto equivocado. En una situación ideal, despliegue también un IDS/IPS para una mayor protección.

Sistema gestionado en la nube

Los sistemas más seguros basados en la nube no tienen reenvío de puertos, por lo que no existe ninguna vulnerabilidad y no se requiere ninguna acción de protección incremental. Pida a su integrador o proveedor que verifique esto para cualquier sistema que tenga o esté considerando adquirir.

4.3 Cortafuegos

Vulnerabilidad

Como se ha dicho anteriormente, cualquier DVR/NVR/VMS local debe tener un cortafuegos para su protección, especialmente si va a exponerlo a Internet para cualquier tipo de acceso remoto.

Los cortafuegos pueden ser muy complejos, con miles de reglas. Los cortafuegos de nueva generación son aún más complejos porque analizan los protocolos que pasan por los puertos y verifican que se utilicen los protocolos adecuados.

Mejores prácticas

Sistema tradicional

Lo mejor es asignar a un experto profesional en seguridad de redes para que verifique y configure un cortafuegos moderno.

Es crucial tener una documentación clara sobre la configuración del cortafuegos, y supervisar e implementar regularmente cualquier cambio necesario en la configuración del cortafuegos.

Sistema gestionado en la nube

En el caso de una solución basada en la nube sin reenvío de puertos, no es necesaria la configuración de un cortafuegos in situ. Habla con tu integrador o fabricante de sistemas para confirmarlo.

4.4 Topología de la red

Vulnerabilidad

Mezclar las cámaras en una red estándar sin separación es una receta para el desastre.

Si su sistema de cámaras de seguridad está conectado a su red principal, está creando una puerta para que los hackers entren en su red principal a través de su sistema de vigilancia, o para que entren en su sistema de seguridad física a través de su red principal.

Algunos DVR pueden incluso ser enviados con un virus.

Sistema tradicional y sistema gestionado en la nube

Mejores prácticas

La mejor práctica ideal:

Lo ideal es colocar el sistema de cámaras de seguridad en una red físicamente separada del resto de su red.

Mejor práctica aceptable:

Si se está integrando con un entorno informático sofisticado, no siempre es posible separar físicamente los dos sistemas.

En este caso, debería utilizar una VLAN.

4.5 Sistemas operativos

Vulnerabilidad

Su VMS, DVR, NVR o sistema de grabación local tendrá un sistema operativo. Todas las cámaras tienen un sistema operativo.

Todos los sistemas operativos tienen vulnerabilidades, tanto los basados en Windows como en Linux.

Las vulnerabilidades del sistema operativo Windows están tan bien aceptadas que los equipos de TI las controlan regularmente. Recientemente se ha hecho más y más evidente que Linux también tiene muchas vulnerabilidades, como Shellshock (2014) y Ghost (2015), que hicieron vulnerables a millones de sistemas.

En teoría, el fabricante de su sistema debe tener un equipo de seguridad de alta calidad que sea receptivo a la hora de proporcionarle actualizaciones de seguridad. La realidad es que muchos proveedores no lo hacen de forma previsible.

Mejores prácticas

Sistema tradicional

Para asegurarse de que su sistema y su red están protegidos de los ataques maliciosos, debe rastrear y supervisar las vulnerabilidades conocidas del sistema operativo, y luego asegurarse de que su sistema operativo está actualizado con todos los parches de seguridad.

Si se trata de un sistema basado en Windows, hay muchas vulnerabilidades y muchas actualizaciones que aplicar. Y aunque son menos frecuentes, las vulnerabilidades de Linux también deben ser rastreadas y abordadas rápidamente.

Los profesionales de la seguridad informática suelen entender cuáles son relevantes y cuáles se pueden omitir, pero esto puede ser una tarea extremadamente desalentadora sin la formación y la experiencia adecuadas.

También puede ponerse en contacto de forma proactiva con su proveedor de DVR/NVR para averiguar qué sistema operativo está utilizando su NVR/DVR (Linux, Windows) y también las versiones del sistema operativo y las versiones de los módulos adicionales que se asientan en el sistema operativo (por ejemplo, el servidor de páginas web Microsoft IIS) para que pueda entender qué vulnerabilidades de seguridad le afectarán.

A continuación, rastree las vulnerabilidades de ese sistema operativo y póngase en contacto con su proveedor de sistemas operativos para ver qué parches son necesarios.

Las mejores prácticas para un VMS es asegurarse de que las máquinas están bajo el dominio del departamento de TI y que éste tiene las responsabilidades y el personal asignado para hacer los parches adecuados, las actualizaciones, las modificaciones, y tiene procesos para asegurarse de que las máquinas son seguras.

Además, asegúrese de que el proveedor de su cámara aplica parches para los problemas de seguridad y de que usted actualiza el firmware de su cámara en cuanto hay nuevas versiones disponibles.

Sistema gestionado en la nube

La mejor práctica en este caso es preguntar a su integrador o proveedor de la nube si el proveedor de la nube tiene un equipo de seguridad dedicado y experimentado que supervisa las vulnerabilidades.

Confirme también si el proveedor de la nube enviará automáticamente parches/actualizaciones de seguridad a través de la nube a cualquier dispositivo local. Si es así, no se requiere ninguna acción por parte del usuario final para realizar la supervisión de la seguridad del sistema operativo, la aplicación de parches o la actualización.

4.6 Contraseñas del sistema operativo

Vulnerabilidad

Al igual que ocurre con las contraseñas de las cámaras, una contraseña débil del sistema puede crear una oportunidad para los ciberataques al sistema de vigilancia y a la red.

Por desgracia, en muchos entornos de sistemas operativos, la contraseña de root o de administrador se comparte entre todos los administradores, lo que extiende el riesgo de seguridad. La rotación de empleados, ya sea por desgaste o por cambio de funciones, puede crear agujeros de seguridad inesperados.

Mejores prácticas

Sistema tradicional

Establezca contraseñas largas de alta calidad para el sistema operativo.

Además, establezca políticas y procedimientos para cambiar las contraseñas. Por ejemplo, la contraseña de administrador raíz debe cambiarse cada vez que un empleado con acceso a la contraseña deje la empresa o cambie de función.

Sistema gestionado en la nube

No se requiere ninguna acción. Los verdaderos sistemas en la nube no tienen contraseñas separadas para el acceso al sistema operativo. Sólo disponen de contraseñas de sistema para las cuentas individuales (véase más abajo) que se borran explícitamente cuando los empleados se marchan o cambian sus funciones.

4.7 Contraseñas del sistema

Vulnerabilidad

El acceso no autorizado a su sistema de cámaras de seguridad hace que tanto el sistema de vigilancia como la red conectada a él sean vulnerables.

Mejores prácticas

Sistema tradicional y sistema gestionado en la nube

Cambie las contraseñas de su sistema de vigilancia según un calendario. Imponga la calidad de la seguridad con el mismo rigor que la norma de su empresa. Las contraseñas largas y fuertes son las mejores.

4.8 Equipo de conexión

Vulnerabilidad

Un número sorprendente de DVR/NVR/VMS utilizan conexiones que no están encriptadas con SSL o equivalente.

Este riesgo sería idéntico al de entrar en un banco o hacer compras online sin https. Crea una vulnerabilidad de las contraseñas y permite la posibilidad de violar la privacidad y las escuchas.

Mejores prácticas

Sistema tradicional

Es imprescindible que la conexión esté encriptada con SSL o equivalente.

Pregunte a su proveedor cómo lo hace. Elija sólo proveedores que cifren sus conexiones.

Sistema gestionado en la nube

Es imprescindible que la conexión esté encriptada con SSL o equivalente.

Muchos proveedores de la nube proporcionan encriptación de la conexión, pero es variable. Confirma con tu proveedor de la nube cómo maneja su sistema esto.

4.9 Cifrado de vídeo

Vulnerabilidad

Además de las conexiones inseguras por falta de cifrado, los mismos riesgos de privacidad se aplican cuando el vídeo no está cifrado cuando se almacena en el disco o en tránsito.

Mejores prácticas

Sistema tradicional y sistema gestionado en la nube

Para un sistema verdaderamente seguro, el vídeo debe estar encriptado, tanto cuando se almacena en el disco como cuando está en tránsito.

4.10 Acceso móvil

Vulnerabilidad

Las vulnerabilidades de las contraseñas, la eliminación de cuentas y el cifrado se aplican doblemente a los móviles.

Mejores prácticas

Sistema tradicional y sistema gestionado en la nube

Al igual que cuando ejecutas la aplicación en tu ordenador personal, asegúrate de tener una conexión encriptada para la aplicación móvil en el iPhone o Android con el VMS o NVR/DVR.

Establezca contraseñas de alta calidad y haga que se cumplan las contraseñas y se eliminen las cuentas cuando cambie el personal.

4.11 Acceso físico al equipo y al almacenamiento

Vulnerabilidad

Las recompensas económicas por robar datos de la empresa son lo suficientemente altas como para que los intrusos también intenten acceder a su red pirateando directamente sus equipos físicos in situ.

Mejores prácticas

Sistema tradicional

Mantenga seguros: sus armarios; los cables; y la sala donde se encuentran los DVR/NVR/VMS, los conmutadores y los servidores de almacenamiento de vídeo. Proporcionar un control de acceso seguro a la sala, incluida la seguridad por vídeo para vigilarla. Esta práctica no sólo protege su red, sino que previene los robos en sus instalaciones, donde el DVR/NVR de grabación es robado junto con cualquier otro artículo.

Sistema gestionado en la nube

Aunque el mismo principio se aplica claramente a un sistema basado en la nube, hay mucho menos equipo in situ que proteger. La grabación inmediata en la nube también protege contra el robo de la grabación in situ.

Es importante que pregunte a su integrador o proveedor qué medidas generales de seguridad toman para sus servidores en la nube.

4.12 Software de grabación de vídeo

Vulnerabilidad

El software de gestión de vídeo utiliza muchos componentes más allá del sistema operativo, como las aplicaciones de bases de datos de Microsoft. Al igual que el propio sistema operativo, estos componentes deben ser actualizados y seguros.

Muchos VMS, por ejemplo, utilizan, Microsoft Access, o bibliotecas, así como el software que han escrito. Se pueden introducir nuevas vulnerabilidades en el sistema si el software de apoyo no se mantiene actualizado, incluyendo los parches de seguridad.

Si usted es pasivo en este aspecto, depende en gran medida de que el proveedor envíe parches para que usted actualice el sistema ante dichas vulnerabilidades.

Mejores prácticas

Sistema tradicional

Pregunte a su proveedor de VMS sobre su política para mantener actualizados y seguros los componentes que utiliza. Compruebe si hay actualizaciones periódicas e instálelas. Sea proactivo a la hora de vigilar las vulnerabilidades de seguridad conocidas en el sector y póngase en contacto con su integrador o proveedor cuando se entere de nuevas infracciones.

Es importante asegurarse de que el proveedor de VMS tiene un equipo centrado en esto y le envía actualizaciones regularmente.

Sistema gestionado en la nube

Los verdaderos sistemas gestionados en la nube no tienen software in situ, por lo que no existe ninguna vulnerabilidad en este sentido.

Sin embargo, es muy importante confirmar si el sistema está realmente «gestionado en la nube» y no conectado a Internet antes de hacer esta suposición, o se corre el riesgo de exponerse a una posible vulnerabilidad.

Conclusión:

Las violaciones de datos siguen acelerándose en todo el mundo. Con la creciente conectividad a Internet, los sistemas de seguridad física son muy vulnerables a los ciberataques, tanto en forma de ataques directos como de entrada al resto de la red. Todavía se están definiendo las responsabilidades de estos ataques.

Es prudente proteger a su empresa y a sus clientes con medidas preventivas.

Para maximizar su ciberseguridad, es fundamental definir las mejores prácticas para su propia empresa, como parte de la evaluación de su sistema de cámaras de seguridad, así como su despliegue y mantenimiento.

La versión PDF incluye contenido adicional; pulse para descargar más información.