Recurso de bloqueio cibernético da câmera

Livro Branco de Dean Drako, CEO da Eagle Eye Networks

A versão em PDF inclui conteúdo adicional; faça o download para mais informações sobre este assunto.

Visão geral

Eagle Eye Eye Camera Cyber Lockdown é um conjunto de recursos de segurança cibernética que foram lançados como parte do Eagle Eye Cloud Security Camera Video Management System (VMS). O objetivo do Cyber Lockdown Eagle Eye Camera é reduzir ou eliminar significativamente o impacto de problemas de segurança cibernética da câmera.

A proteção das câmeras de vigilância por vídeo em rede é importante porque muitas câmeras têm vários problemas de segurança cibernética:

- As câmeras são fabricadas por muitas empresas localizadas em todo o mundo. Muitas destas empresas têm filiações políticas e governamentais desconhecidas.

- Muitas câmeras são fabricadas por uma empresa, depois etiquetadas e vendidas por diferentes empresas. Pode ser difícil determinar o fabricante e o país de origem.

- Muitos fornecedores e fabricantes de câmaras são laxistas quanto à segurança cibernética – não fazem testes adequados das suas câmaras e não têm o conhecimento necessário para tornar as suas câmaras verdadeiramente ciber-seguras. É difícil determinar os perfis de segurança cibernética da câmera ao selecionar as câmeras.

- Os fabricantes podem ter, acidentalmente ou para fins específicos, acesso secreto “backdoor” às câmaras.

- Muitos fabricantes de câmeras não resolvem as descobertas de falhas de segurança cibernética de câmeras em tempo hábil, fornecendo atualizações de firmware que resolvem os problemas de segurança. Alguns não fornecem atualizações de firmware de forma alguma.

- Muitas vezes, as senhas padrão de fábrica publicadas não são alteradas quando as câmeras são instaladas, ou senhas fáceis de adivinhar são usadas, deixando as câmeras abertas a intrusões de hackers individuais e ataques automatizados baseados em rede.

- As senhas são frequentemente transmitidas em texto simples e, portanto, são descobertos.

- A atualização do firmware em uma grande quantidade de câmeras de vigilância é geralmente trabalhosa e cara.

- Muitos clientes de câmeras de vigilância (usuários finais) não têm processos em vigor para monitorar a descoberta de vulnerabilidades cibernéticas de câmeras e para realizar atualizações de firmware de câmeras quando elas são liberadas. As câmaras deles continuam vulneráveis.

O Problema

Parte 1: Conexões de Internet

Um “bot”, abreviatura de robô, é um programa de software que executa tarefas automatizadas. Uma botnet é uma rede de computadores, cada um deles executando um ou mais bots. Os hackers têm cooptado o termo “botnet” para se referir a uma rede de dispositivos conectados à Internet, incluindo PCs, servidores, dispositivos móveis e dispositivos de Internet das coisas, que estão infectados e controlados por um tipo comum de malware, sendo que os proprietários dos dispositivos geralmente desconhecem a infecção pelo malware. Câmeras de vídeo e gravadores de segurança conectados à Internet se tornaram um alvo favorito para infecções de botnet de hackers.

Em setembro e outubro de 2016, os dois maiores ataques globais de botnets até o momento foram lançados usando várias centenas de milhares de câmeras infectadas, gravadores de vídeo digital (DVRs) e gravadores de vídeo em rede (NVRs). Pesquisadores relataram que em 2016 cerca de um milhão de câmeras de vídeo e DVRs conectados à web foram infectados por malware, com a maioria dos proprietários de câmeras e DVRs desconhecendo que seus dispositivos estão infectados.

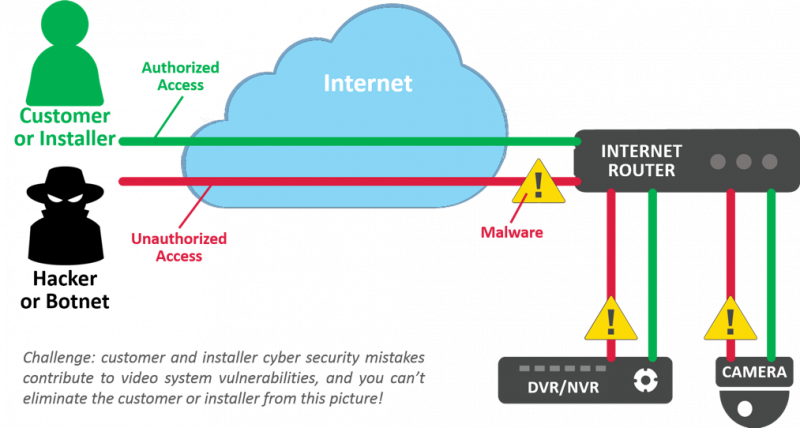

A raiz do problema é o desejo dos indivíduos e das empresas de ver remotamente o vídeo de segurança usando um computador desktop ou laptop, tablet ou smartphone. Os DVRs e NVRs tradicionais requerem uma ligação da Internet aos gravadores (ver as linhas vermelhas na imagem abaixo). Se o gravador não tiver uma ligação à Internet, o vídeo só pode ser visto na localização do gravador e poucos clientes estão dispostos a aceitar uma restrição apenas à visualização local.

Câmeras, DVRs e NVRs têm pouca ou nenhuma proteção contra ataques cibernéticos, muito poucos têm firewalls embutidos. A maioria não foi submetida a testes cibernéticos de segurança adequados pelos seus fabricantes ou instaladores. A maioria tem grandes vulnerabilidades de senha. Poucos recebem atualizações de firmware adequadas para corrigir vulnerabilidades de segurança ou ter suas vulnerabilidades do sistema operacional (SO) corrigidas à medida que as atualizações são lançadas.

Em julho de 2017, pesquisadores de segurança cibernética descobriram uma falha grave, que eles chamaram de “Hera do Diabo”, que existe em quase todas as câmeras que suportam a popular especificação ONVIF. A falha permite que os hackers assumam o controle total das câmeras compatíveis com ONVIF. A maioria das marcas e modelos de câmaras são vulneráveis, incluindo câmaras de alta qualidade de marca superior. Em poucos dias alguns dos principais fabricantes emitiram atualizações de firmware que corrigem a falha. Cabe aos proprietários das câmaras e aos prestadores de serviços actualizar as câmaras. Não há como saber quais fabricantes farão correções de firmware para suas câmeras, ou quantos dos milhões de câmeras instaladas vulneráveis serão realmente atualizados.

Quando as câmeras e gravadores vulneráveis podem ser contatados diretamente da Internet, eles podem ser facilmente atacados e explorados por ciber-criminosos e outros atacantes. Fortes controles de segurança cibernética e vigilância constante são necessários para evitar que os gravadores sejam comprometidos. Qualquer dispositivo conectado à Internet é normalmente atacado ou sondado centenas de vezes por dia, especialmente DVRs e NVRs, pois eles são um alvo de alto valor.

Parte 2: Trojans, Spyware e Vírus Pré-Instalados

Há uma preocupação significativa de que câmeras, DVRs e NVRs possam ser fornecidos pelo fabricante ou pelo instalador com spyware, Trojans ou vírus já instalados. Há muitos casos documentados de que isto tenha ocorrido.

Quando isso ocorre, o dispositivo está executando um software que irá imediatamente, ou em algum ponto futuro pré-determinado no tempo, tentar entrar em contato com um “servidor de comando e controle” (CCS) na Internet para recuperar o código e as instruções adicionais do software. Por exemplo, uma câmara comprometida pode ter um Trojan que tentará contactar a sua CCS em 15 de Janeiro de 2019. Nessa data, a câmara utilizará a ligação à Internet para obter instruções do servidor.

A maioria das redes permite conexões de saída a partir de qualquer dispositivo da rede. Configurações de rede mais sofisticadas utilizando VLANS ou firewalls tentarão bloquear as conexões de saída, mas esta não é a norma. Em uma rede típica, seriam permitidas conexões de saída criptografadas para um CCS. Arquivos de computadores em uma rede local, imagens de vídeo e senhas podem ser facilmente transferidos para hackers por uma câmera infectada. A câmera poderia então receber instruções e software adicional para executar, invadir outros computadores na rede, atacar bancos de dados, transferir informações de cartão de crédito ou participar de um ataque de negação de serviço (DDoS).

No caso do Trojan ou vírus pré-instalado em uma câmera, NVR ou DVR, o dispositivo infectado simplesmente precisa de QUALQUER acesso à Internet para se tornar parte de uma botnet e representar uma séria ameaça para os sistemas que o hacker controlador tem visado.

Porque os Hackers Atacam

Os dias de crianças hackeando sites só por diversão já se foram há muito tempo. O hacking é agora um grande negócio que rouba informações para vendê-las e usa criptografia para manter sites reféns para resgate. Estes sites podem ser de qualquer tipo, incluindo sites voltados para o público, sistemas de jogos, sites de e-Commerce e, em alguns casos, até sistemas governamentais.

Os principais objectivos dos hackers incluem:

- Obter informações pessoais confidenciais, tais como números de cartão de crédito, números de segurança social e outras informações de identificação pessoal (PII).

- Obter informações confidenciais relacionadas à empresa, tais como informações do cliente, demonstrações financeiras, etc.

- Traga para baixo um site ou rede através de um ataque distribuído de negação de serviço (DDoS), utilizando uma rede de dezenas ou centenas de milhares de dispositivos comprometidos (frequentemente distribuídos globalmente).

Os ataques DDoS tornaram-se o tipo de ataque mais prevalente, crescendo rapidamente no último ano, tanto em número como em volume. As câmeras de rede, DVRs e NVRs são um alvo ideal. As suas vulnerabilidades tornam um sistema altamente inseguro que é simples de explorar.

Você está interessado na solução? O resto deste artigo explica o Cyber Lockdown da Câmara Eagle Eye.

Por favor, baixe o PDF para ler mais.