Fonctionnalites de Camera Cyber Lockdown

Livre Blanc de Dean Drako, CEO de Eagle Eye Networks

La version PDF comprend du contenu supplémentaire; télécharger pour plus sur ce sujet.

Vue d’ensemble

Eagle Eye Camera Cyber Lockdown est un ensemble de fonctionnalités de cybersécurité qui a été publié dans le cadre du système de gestion vidéo (VMS) des caméras de sécurité Eagle Eye Cloud. Eagle Eye Camera Cyber Lockdown a pour objectif de réduire considérablement, voire d’éliminer l’impact des problèmes de cybersécurité des caméras.

La protection des caméras de vidéo surveillance en réseau est importante car de beaucoup de caméras présentent des problèmes de cybersécurité:

- Les caméras sont fabriquées par des sociétés localisées partout dans le monde. Beaucoup de ces entreprises ont des affiliations politiques et gouvernementales inconnues.

- Beaucoup de caméras sont fabriqués par une entreprise, puis étiquetés et vendus par d’autres. Il est donc difficile de déterminer le fabricant et le pays d’origine.

- De nombreux fournisseurs et fabricants de caméras sont laxistes en matière de cybersécurité. Ils n’effectuent pas de tests adéquats sur leurs caméras et ne disposent pas des connaissances nécessaires pour rendre leurs caméras réellement cyber-sécurisées. Il est difficile de déterminer les profils de cybersécurité des caméras lorsqu’on les choisit.

- Les fabricants peuvent avoir accidentellement ou délibérément inclus un accès «secret» aux caméras.

- De nombreux fabricants de caméra n’abordent pas les découvertes de failles de cyber-sécurité des caméras de manière ponctuelle en proposant des mises à niveau du microprogramme pour résoudre les problèmes de sécurité. Certains ne fournissent pas du tout de mises à jour du firmware.

- Souvent, les mots de passe par défaut publiés ne sont pas modifiés lorsque les caméras sont installés. Des mots de passe supposés sont utilisés, ce qui laisse les caméras vulnérable aux intrusions de pirates informatiques et aux attaques automatisées basées sur le réseau.

- Les mots de passe sont souvent transmis en clair et peuvent donc être découvert.

- La mise à jour de micrologiciels sur un grand nombre de caméras de surveillance est coûteuse et nécessite généralement beaucoup de main d’oeuvre.

- De nombreux clients de caméras de surveillance (utilisateur finaux) n’ont pas d’outils leur permettant d’être vigilant au sujet des vulnérabilités des caméras numériques ainsi que pour effectuer les mises à jour de la caméra lorsqu’elles sont publiées. Leur caméras restent vulnérables.

Le problème

Part 1: Première partie: Les connexions internet

Un «bot», abréviation de robot, est un logiciel qui effectue des tâches automatisées. Un botnet est un réseau d’ordinateurs en charge chacun d’un ou plusieurs robots. Les pirates ont coopté le terme «botnet» pour désigner un réseau de périphériques connectés à Internet, y compris des ordinateurs personnels, des serveurs, des périphériques mobiles et des périphériques Internet of Things infectés et contrôlés par le même type de malware, avec les propriétaires du périphérique. Généralement on ne se rend pas compte de l’intrusion du malware. Les caméras vidéo et les enregistreurs connectés à Internet sont devenus une cible privilégiée pour les intrusions par hackers botnet.

En Septembre et Octobre 2016, les deux plus grandes attaques mondiales de botnets ont été lancées à l’aide de plusieurs centaines de milliers de caméras, d’enregistreurs vidéo numériques (DVR) et d’enregistreurs vidéo en réseau (NVR) infectés. Des chercheurs ont indiqué qu’en 2016, environ un million de caméras vidéo et d’enregistreurs numériques connectés au Web étaient infectés par des logiciels malveillants, la plupart des propriétaires de caméras et d’enregistreurs numériques ignorent que leurs appareils étaient infectés.

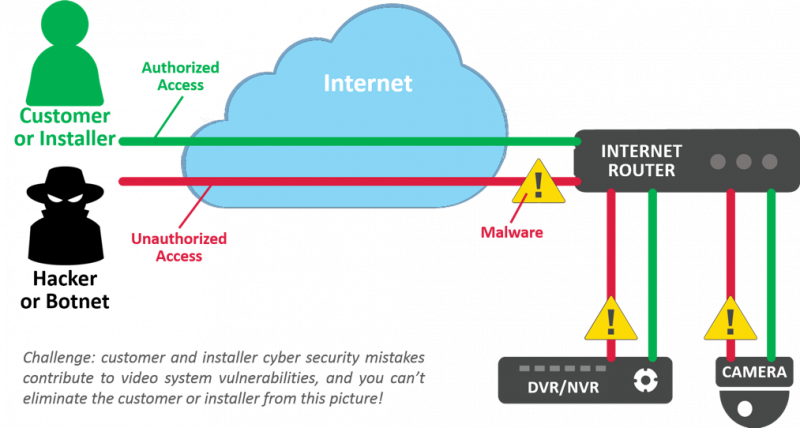

La racine du problème est le désir des particuliers et des entreprises de visionner à distance une vidéo de sécurité à l’aide d’un ordinateur de bureau ou portable, d’une tablette ou d’un smartphone. Les DVR et NVR traditionnels nécessitent une connexion Internet aux enregistreurs (voir les lignes rouges sur la Figure 1 ci-dessous). Si l’enregistreur n’a pas de connexion Internet, la vidéo ne peut être visionnée que sur son lieu d’enregistrement, et peu de clients sont disposés à accepter une restriction à la visualisation locale uniquement.

Les caméras, les enregistreurs numériques et les enregistreurs réseau ne sont quasiment pas protégés contre les cyberattaques. Très peu d’entre eux sont dotés de pare-feu intégrés. La plupart n’ont pas été soumis à des tests de cybersécurité adéquats par leurs fabricants ou leurs installateurs. La plupart ont des vulnérabilités de mot de passe majeures. Peu reçoivent les mises à jour de micrologiciel adéquates permettant de les corriger ou corrigent les vulnérabilités de leurs systèmes d’exploitation au fur et à mesure de la publication des mises à jour.

En juillet 2017, des chercheurs en cyber-sécurité ont découvert une importante faille, qu’ils ont baptisée «Devil’s Ivy». Cette faille existe dans presque toutes les caméras prenant en charge la spécification ONVIF. Elle permet aux pirates de prendre le contrôle intégral des caméras compatibles ONVIF. La plupart des marques et modèles de caméras sont vulnérables, y compris les caméras de haute qualité. En quelques jours, plusieurs fabricants renommés ont publiés des mises à jour de micrologiciels pour corriger leur faille. C’est la responsabilité des propriétaires de caméras et des sous-traitants de mettre à jour les caméras. Il est impossible de dire quels fabricants apporteront des corrections de micrologiciels à leurs caméras, ni combien de millions de caméra déjà installés et donc vulnérables seront réellement mises à jour.

Lorsque des caméras et des enregistreurs vulnérables peuvent être contactés directement depuis Internet, ils peuvent facilement être attaqués et exploités par des cybercriminels. De puissants contrôles en matière de cybersécurité et une vigilance constante sont nécessaires pour éviter de compromettre les enregistreurs. Tout appareil connecté à Internet est généralement attaqué ou interrogé des centaines de fois par jour, en particulier les DVR et les NVR, car il s’agit d’une cible de grande valeur.

Part 2: Chevaux de Troie, logiciels espions et virus pré-installés

Il existe un risque important que les caméras, les enregistreurs numériques et les enregistreurs vidéo numériques soient fournis par le fabricant ou l’installateur avec des logiciels espions, des chevaux de Troie ou des virus pré-installés. Il existe de nombreux cas qui appuie ces risques.

Lorsque cela se produit, le périphérique exécute un logiciel qui tentera, immédiatement ou ultérieurement, de contacter un « serveur de commande et de contrôle » (CCS) sur Internet afin de récupérer du code logiciel et des instructions supplémentaires. Par exemple, une caméra compromise peut avoir un cheval de Troie qui tentera de contacter son CCS le 15 janvier 2019. À cette date, la caméra utilisera la connexion Internet pour obtenir des instructions du serveur.

La plupart des réseaux autorisent les connexions sortantes à partir de n’importe quel périphérique du réseau. Des configurations réseau plus sophistiquées utilisant des réseaux VLANS ou des pare-feu tenteront de bloquer les connexions sortantes, mais ce n’est pas la norme. Dans un réseau typique, les connexions sortantes chiffrées à un CCS seraient autorisées. Les fichiers d’ordinateurs d’un réseau local, les images vidéo et les mots de passe peuvent facilement être transférés vers des pirates informatiques par une caméra infectée. La caméra pourrait alors recevoir des instructions et des logiciels supplémentaires à exécuter, à pirater d’autres ordinateurs du réseau, à attaquer des bases de données, à transférer des informations de carte de crédit ou à prendre part à une attaque par déni de service (DDoS).

Dans le cas du cheval de Troie ou du virus pré-installé sur une caméra, un enregistreur réseau ou un enregistreur vidéo numérique, le périphérique infecté a simplement besoin d’avoir accès à Internet pour devenir partie intégrante d’un botnet et constituer une menace sérieuse pour les systèmes ciblés par le pirate

Pourquoi les hackers attaquent

Le temps des enfants qui pirataient des sites Web juste pour s’amuser est révolu. Le piratage informatique est maintenant une grande entreprise qui vole des informations pour les vendre et utilise le cryptage pour conserver les sites Web en otage pour obtenir une rançon. Ces sites Web peuvent être de tous types, y compris des sites Web destinés au public, des systèmes de jeu, des sites de commerce électronique et, dans certains cas, même des systèmes gouvernementaux.

Les principaux objectifs du pirate informatique sont les suivants:

- Obtenir des informations personnelles confidentielles telles que numéros de carte de crédit, numéros de sécurité sociale et autres informations personnelles identifiables (PII).

- Obtenir des informations confidentielles relatives à l’entreprise, telles que des informations sur les clients, des états financiers, etc..

- Supprimez un site Web ou un réseau via une attaque par déni de service (DDoS) en utilisant un botnet de dizaines, voire de centaines de milliers d’appareils compromis (souvent distribués dans le monde entier).

Les attaques DDoS sont devenues le type d’attaque le plus répandu, leur nombre et leur volume ont rapidement augmenté. Les caméras réseau, les DVR et les NVR constituent une cible idéale. Leurs vulnérabilités en font un système extrêmement peu sécurisé et simple à exploiter.

Êtes-vous intéressé par la solution? Le reste de cet article explique Camera Cyber Lockdown de Eagle Eye.

Veuillez télécharger le fichier PDF pour en savoir plus.