Better Together

Brivo and Eagle Eye Networks have merged to create the world's largest AI-cloud native physicial security company.

While we work to update our website, you can go to Brivo.com to learn more about the Brivo Security Suite.

12 Melhores Práticas do Sistema de Câmera de Segurança

Relatório de Dean Drako, CEO da Eagle Eye Networks

A versão em PDF inclui conteúdo adicional; faça o download para mais informações sobre este assunto.

Introdução

Os sistemas de câmeras de segurança estão cada vez mais conectados à Internet, impulsionados em grande parte pela demanda dos clientes por acesso remoto ao vídeo. Os sistemas variam de sistemas de vigilância gerenciados pela nuvem, DVR/VMS/NVRs tradicionais conectados à Internet e sistemas tradicionais conectados a uma rede local que, por sua vez, está conectada à Internet.

Com a aceleração dos ciberataques, os integradores de segurança física e o pessoal de suporte interno devem se manter atualizados sobre os vetores de ataque de segurança cibernética que podem impactar os sistemas de gerenciamento de vídeo da câmera que eles vendem e/ou suportam. Estes sistemas exigem o mesmo nível de proteção contra vulnerabilidades de segurança cibernética dadas aos sistemas tradicionais de TI.

Este documento enfoca as melhores práticas para sistemas de câmeras de segurança conectadas à Internet. Muitas dessas práticas também podem ser aplicadas a outros sistemas de segurança física.

1. Segurança Física: Uma Porta Perigosa para Ataques Cibernéticos

Os sistemas de câmeras de segurança estão cada vez mais conectados à Internet, impulsionados pelo desejo de acesso e controle remoto, integração e custos de armazenamento na nuvem drasticamente reduzidos.

Além do crescente número de sistemas de vigilância gerenciados pela nuvem, a maioria dos sistemas tradicionais de câmeras de segurança estão agora conectados à Internet para acesso remoto, suporte e manutenção, ou estão conectados à rede local que, por sua vez, está conectada à Internet.

Em paralelo, os ciberataques continuam a aumentar. A leitura sobre milhões de violações nas manchetes das notícias está se tornando comum. As responsabilidades por danos são um grande risco para as empresas.

Assim, é fundamental que os sistemas de câmeras de segurança recebam o mesmo nível de atenção e proteção contra as vulnerabilidades de segurança cibernética que são dadas aos sistemas de TI tradicionais.

Integradores de segurança física e pessoal de suporte interno devem se manter atualizados sobre vetores de ataque de segurança cibernética que podem impactar os sistemas de gerenciamento de vídeo da câmera que eles vendem e/ou suportam.

Este documento enfoca as melhores práticas para sistemas de câmeras de segurança conectadas à Internet. Muitas dessas práticas também podem ser aplicadas a outros sistemas de câmeras de segurança.

2. Principais vetores de ataque para sistemas de câmeras de segurança

São cinco os principais vetores de ciberataque para sistemas de câmeras de vigilância:

- SO Windows

- SO Linux

- DVRs, NVRS, VMS

- Pontos finais (Câmeras)

- Portas de Firewall

Discutiremos esses vetores de ataque no contexto das melhores práticas aplicáveis que podem ser empregadas para proteger seu sistema de vigilância contra eles.

3. Diferença de melhores práticas com base no tipo de sistema de vigilância

O termo “vigilância por vídeo em nuvem” e “sistema de nuvem” é usado de forma inconsistente. Assim, é importante verificar com seu provedor para ver exatamente como eles conseguem acesso à Internet, pois isso terá impacto nas medidas que você deve tomar para garantir que seu sistema esteja seguro.

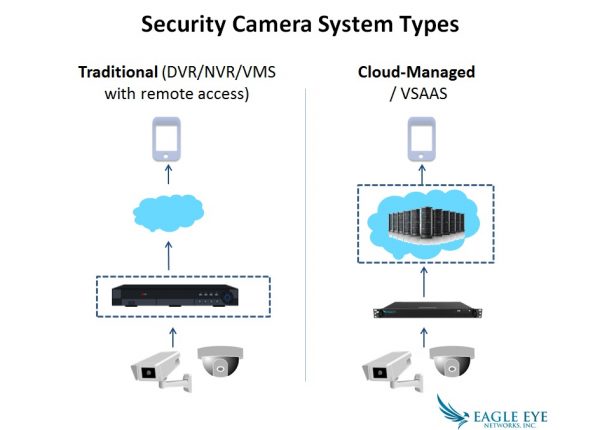

Para fins deste trabalho, farei a seguinte distinção entre os tipos de sistemas:

- Um sistema tradicional, seja DVR, NVR ou VMS, com conexão à Internet, tipicamente com o propósito de acesso remoto ao vídeo.

- Um sistema gerenciado por nuvens, também chamado VSAAS. Com um sistema gerenciado pela nuvem, embora possa haver um dispositivo no local, o vídeo é gravado e gerenciado a partir da nuvem.

Há diferenças dentro de cada uma destas categorias que impactam as características e funções, no entanto, esta distinção de alto nível oferecerá clareza em como você pode aplicar as melhores práticas de segurança cibernética, bem como que perguntas fazer a seu provedor.

4. Melhores Práticas para Sistemas de Câmeras de Segurança Ciber-Safe

4.1 Senhas de câmeras

Vulnerabilidade

À primeira vista, as senhas de câmeras podem parecer uma medida de segurança óbvia demais para ser discutida. Entretanto, um artigo da Network World em novembro de 2014, citou que 73.011 locais com câmeras IP de 256 países foram expostos em um website. Os Estados Unidos encabeçaram a lista com 11.046 links, onde cada link poderia ter até 8 ou 16 câmeras.

Além disso, estima-se que 1 em cada 5 usuários da Web ainda usa senhas fáceis de serem acessadas.

Abaixo estão as 10 melhores senhas de 2013, de acordo com a Splash Data.

- 123456

- Senha

- 12345678

- qwerty

- abc123

- 123456789

- 111111

- 1234567

- iloveyou

- adobe123

Quase todas as câmeras vendidas hoje têm uma interface gráfica de usuário (GUI) baseada na web e vêm com um nome de usuário e senha padrão que é publicado na internet.

Alguns instaladores não mudam a senha em absoluto e deixam a mesma senha padrão para todas as câmeras.

Muito poucas câmeras têm uma maneira de desativar a GUI, então a vulnerabilidade de segurança é que alguém pode tentar invadir a câmera através da GUI da web para adivinhar uma senha.

O hacker deve ter acesso à rede para fazer isso, mas as câmeras muitas vezes estão em uma rede compartilhada, não em uma rede fisicamente separada ou em uma VLAN.

Melhores práticas

Sistema Tradicional e Sistema Gerenciado por Nuvens

A melhor prática ideal é atribuir uma senha longa e não óbvia única para cada câmera. Um processo tão meticuloso leva tempo para ser configurado, é mais difícil de administrar, e é muito difícil de rastrear. Portanto, muitos instaladores, infelizmente, usam uma única senha para todas as câmeras em uma conta.

Para permitir este desafio, uma melhor prática é aceitável:

- Rede Pública: Senha forte diferente para cada câmera

- VLAN ou Physical Private Network: ter a mesma senha forte para todas as câmeras

4.2 Encaminhamento do porto

Vulnerabilidade

A maioria dos usuários finais agora exigem e esperam acesso ao vídeo a partir de dispositivos móveis remotos.

Este recurso é normalmente entregue expondo o DVR, NVR ou VMS à Internet de alguma forma.

Esta exposição típica à Internet de um servidor HTTP é extremamente perigosa, pois há um grande número de explorações maliciosas que podem ser usadas para obter acesso. As máquinas abertas à Internet são normalmente escaneadas mais de 10.000 vezes por dia.

Um exemplo desta vulnerabilidade foi a exploração do OpenSSL Heartbleed OpenSSL em 2014; muitos fabricantes tiveram que pedir aos usuários que redefinissem suas senhas.

Melhores práticas

Sistema Tradicional

Idealmente, NÃO conecte seu servidor desprotegido à Internet. Se você expuser seu sistema à Internet, então, “encaminhe o menor número possível de portas” e utilize um firewall de próxima geração que analisa o protocolo e bloqueia protocolos incorretos enviados através da porta errada. Em uma situação ideal, implantar também um IDS/IPS para maior proteção.

Sistema gerenciado por nuvens

Os sistemas mais seguros baseados nas nuvens não possuem encaminhamento de portas, portanto não existe vulnerabilidade e não é necessária nenhuma ação de proteção incremental. Peça a seu integrador ou fornecedor que verifique isto para qualquer sistema que você possua ou esteja considerando adquirir.

4.3 Firewalls

Vulnerabilidade

Como dito acima, qualquer DVR/NVR/VMS no local deve ter um firewall para proteção, especialmente se você for expô-lo à Internet para qualquer tipo de acesso remoto.

As firewalls podem ser muito complexas, com milhares de regras. As firewalls da próxima geração são ainda mais complexas porque analisam os protocolos que passam sobre os portos e verificam se os protocolos adequados estão sendo utilizados.

Melhores práticas

Sistema Tradicional

É melhor designar um especialista profissional em segurança de rede para verificar e configurar um firewall moderno.

É crucial ter uma documentação clara sobre a configuração do firewall, e monitorar e implementar regularmente quaisquer mudanças necessárias na configuração do firewall.

Sistema gerenciado por nuvens

Para uma solução baseada em nuvem sem encaminhamento de porta, não é necessária uma configuração de firewall no local. Fale com seu integrador ou fabricante de sistemas para confirmar isto.

4.4 Topologia da rede

Vulnerabilidade

Misturar as câmeras em uma rede padrão sem separação é uma receita para o desastre.

Se seu sistema de câmera de segurança estiver conectado à sua rede principal, você estará criando uma porta para que os hackers entrem em sua rede principal através de seu sistema de vigilância, ou para entrar em seu sistema de segurança física através de sua rede principal.

Alguns DVRs podem até ser enviados com um vírus.

Sistema Tradicional e Sistema Gerenciado por Nuvens

Melhores práticas

A melhor prática ideal:

Idealmente, coloque o sistema de câmera de segurança em uma rede fisicamente separada do resto de sua rede.

Melhores Práticas Aceitáveis:

Se você estiver se integrando a um ambiente de TI sofisticado, nem sempre é possível separar fisicamente os dois sistemas.

Neste caso, você deve usar uma VLAN.

4.5 Sistemas operacionais

Vulnerabilidade

Seu VMS, DVR, NVR ou sistema de gravação no local terá um sistema operacional. Todas as câmeras têm um sistema operacional.

Todos os sistemas operacionais têm vulnerabilidades, tanto baseados no Windows quanto no Linux.

As vulnerabilidades do Window OS são tão bem aceitas que as equipes de TI as monitoram regularmente. Recentemente, tornou-se cada vez mais evidente que o Linux também tem muitas vulnerabilidades, tais como Shellshock (2014) e Ghost (2015), o que tornou milhões de sistemas vulneráveis.

Em teoria, o fabricante de seu sistema teria uma equipe de segurança de alta qualidade, que seria responsiva em fornecer-lhe atualizações de segurança. A realidade é que muitos fornecedores não fazem isso de forma previsível.

Melhores práticas

Sistema Tradicional

Para garantir que seu sistema e rede estejam protegidos contra explorações maliciosas, você deve rastrear e monitorar as vulnerabilidades conhecidas do sistema operacional e, em seguida, certificar-se de que seu sistema operacional esteja atualizado com todos os patches de segurança.

Se for um sistema baseado em janelas, há muitas vulnerabilidades e muitas atualizações a serem aplicadas. E embora sejam menos freqüentes, as vulnerabilidades do Linux também devem ser rastreadas e tratadas rapidamente.

Os profissionais de segurança de TI normalmente entendem quais são relevantes e quais você pode ignorar, mas esta pode ser uma tarefa extremamente assustadora sem o treinamento e a experiência adequados.

Você também pode contatar proativamente seu fornecedor de DVR/NVR para descobrir qual SO seu NVR/DVR está usando (Linux, Windows) e também as Versões do SO e as versões dos Módulos adicionais que se encontram no SO (por exemplo, o servidor da página web Microsoft IIS) para que você possa entender quais vulnerabilidades de segurança irão impactar você.

Em seguida, rastreie as vulnerabilidades a esse sistema operacional e entre em contato com seu fornecedor de sistemas operacionais para ver quais correções são necessárias.

As melhores práticas para um VMS é garantir que as máquinas estejam sob o domínio do departamento de TI e que o departamento de TI tenha as responsabilidades e o pessoal designado para fazer as correções, atualizações, modificações adequadas e tenha processos em vigor para garantir que as máquinas estejam seguras.

Além disso, certifique-se de que o fornecedor de sua câmera esteja corrigindo por questões de segurança e que você esteja atualizando o firmware de sua câmera assim que novas versões estiverem disponíveis.

Sistema gerenciado por nuvens

A melhor prática aqui é perguntar com seu integrador ou fornecedor de nuvem se o fornecedor de nuvem tem uma equipe de segurança dedicada e experiente que monitora as vulnerabilidades.

Confirmar também se o fornecedor da nuvem enviará automaticamente patches/updates de segurança através da nuvem para qualquer aparelho no local. Se assim for, nenhuma ação é necessária por parte do usuário final para fazer o monitoramento de segurança do sistema operacional, remendar ou atualizar.

4.6 Senhas de sistemas operacionais

Vulnerabilidade

Como no caso das senhas de câmeras, uma senha fraca do sistema pode criar uma oportunidade para ciberataques no sistema de vigilância e na rede.

Infelizmente em muitos ambientes de SO, a senha raiz ou a senha de administrador é compartilhada entre todos os administradores, espalhando o risco de segurança. A rotatividade dos funcionários, seja por atrito ou por uma mudança de funções, pode criar buracos inesperados na segurança.

Melhores práticas

Sistema Tradicional

Estabelecer senhas longas de alta qualidade para o sistema operacional.

Além disso, estabelecer políticas e procedimentos para mudar as senhas. Por exemplo, a senha de administrador de raiz deve ser alterada toda vez que um funcionário com acesso a senha deixa a empresa ou muda de função.

Sistema gerenciado por nuvens

Não é necessária nenhuma ação. Os verdadeiros sistemas de nuvem não têm senhas separadas para acesso aos sistemas operacionais. Eles só têm senhas de sistema para contas individuais (ver abaixo) que são explicitamente apagadas quando os funcionários saem ou quando suas funções mudam.

4.7 Senhas de sistema

Vulnerabilidade

O acesso não autorizado ao seu sistema de câmera de segurança deixa tanto o sistema de vigilância vulnerável quanto a rede conectada a ele vulnerável.

Melhores práticas

Sistema Tradicional e Sistema Gerenciado por Nuvens

Mude suas senhas do sistema de vigilância em um horário. Fiscalizar a qualidade da segurança com o mesmo rigor que o padrão de sua empresa. Senhas longas e fortes são as melhores.

4.8 Equipamento de conexão

Vulnerabilidade

Um número surpreendente de conexões de uso DVR/NVR/VMS que não são criptografadas com SSL ou equivalente.

Este risco seria idêntico a entrar em um banco ou fazer compras on-line sem https. Ele cria vulnerabilidade de senha e permite potencial para privacidade e escutas.

Melhores práticas

Sistema Tradicional

É imperativo que a conexão seja criptografada com SSL ou equivalente.

Pergunte ao seu fornecedor como eles lidam com isso. Escolha apenas fornecedores que codifiquem suas conexões.

Sistema gerenciado por nuvens

É imperativo que a conexão seja criptografada com SSL ou equivalente.

Muitos fornecedores de nuvens fornecem criptografia de conexão, mas ela é variável. Confirme com seu fornecedor de nuvens como seu sistema lida com isso.

4.9 Criptografia de vídeo

Vulnerabilidade

Além das conexões inseguras devido à falta de criptografia, os mesmos riscos de privacidade se aplicam quando o vídeo não é criptografado quando armazenado no disco ou em trânsito.

Melhores práticas

Sistema Tradicional e Sistema Gerenciado por Nuvens

Para um sistema verdadeiramente seguro, o vídeo deve ser criptografado, tanto quando está armazenado em disco quanto quando está em trânsito.

4.10 Acesso móvel

Vulnerabilidade

Senha, exclusão de conta e vulnerabilidades de criptografia se aplicam duplamente ao celular.

Melhores práticas

Sistema Tradicional e Sistema Gerenciado por Nuvens

Assim como quando você executa o aplicativo em seu computador pessoal, certifique-se de ter uma conexão criptografada para o aplicativo móvel no iPhone ou Android para o VMS ou NVR/DVR.

Definir senhas de alta qualidade e fazer a aplicação da senha e a exclusão da conta quando o pessoal muda.

4.11 Acesso físico a equipamentos e armazenamento

Vulnerabilidade

As recompensas financeiras por roubar dados da empresa são suficientemente altas para que os intrusos também procurem acessar sua rede através de hacking direto em seu equipamento físico no local.

Melhores práticas

Sistema Tradicional

Mantenha-se seguro: seus armários; os cabos; e a sala onde se encontram os DVR/NVR/VMS, interruptores e servidores de armazenamento de vídeo. Proporcionar controle de acesso seguro à sala, incluindo vídeo de segurança para monitorá-la. Esta prática não só protege sua rede, mas também evita furtos “smash and dash” em suas instalações, onde o DVR/NVR de gravação é roubado junto com quaisquer outros itens.

Sistema gerenciado por nuvens

Embora o mesmo princípio se aplique claramente a um sistema baseado em nuvens, há muito menos equipamento a ser protegido nas premissas. A gravação imediata na nuvem também protege contra o roubo da gravação no local.

É importante perguntar ao seu integrador ou fornecedor que medidas gerais de segurança eles tomam para seus servidores de nuvem.

4.12 Software de gravação de vídeo

Vulnerabilidade

O Software de Gerenciamento de Vídeo utiliza muitos componentes além do sistema operacional, tais como aplicações de banco de dados da Microsoft. Como no próprio sistema operacional, estes componentes devem ser atualizados e seguros.

Muitos VMS’s, por exemplo, usam Microsoft Access, ou bibliotecas, bem como o software que eles escreveram. Novas vulnerabilidades do sistema podem ser introduzidas se o software de suporte não for mantido atualizado, incluindo patches de segurança.

Se você é passivo aqui, você é altamente dependente do fornecedor enviando patches para que você atualize o sistema para tais vulnerabilidades.

Melhores práticas

Sistema Tradicional

Pergunte a seu fornecedor de VMS sobre sua política para manter os componentes que utilizam atualizados e seguros. Verificar e instalar atualizações regulares. Seja proativo no monitoramento das vulnerabilidades de segurança conhecidas no setor e entre em contato com seu integrador ou fornecedor quando souber de novas violações.

É importante certificar-se de que o fornecedor do VMS tenha uma equipe focada nisso e esteja enviando-lhe atualizações regularmente.

Sistema gerenciado por nuvens

Os verdadeiros sistemas gerenciados por nuvens não possuem software no local, portanto não existe vulnerabilidade aqui.

Entretanto, é muito importante confirmar se o sistema é verdadeiramente “gerenciado por nuvens” versus conectado à Internet antes de fazer esta suposição, ou se você corre o risco de exposição a uma vulnerabilidade potencial.

Conclusão

As violações de dados continuam a se acelerar em todo o mundo. Com a crescente conectividade da Internet, os sistemas de segurança física são muito vulneráveis a ataques cibernéticos, tanto como ataques diretos quanto como uma entrada para o resto da rede. As responsabilidades por esses ataques ainda estão sendo definidas.

É prudente proteger sua empresa e seus clientes através de medidas preventivas.

Para maximizar sua segurança cibernética, é fundamental definir as melhores práticas para sua própria empresa, como parte de sua avaliação do sistema de câmeras de segurança, bem como de sua implantação e manutenção.

A versão em PDF inclui conteúdo adicional; faça o download para mais informações sobre este assunto.