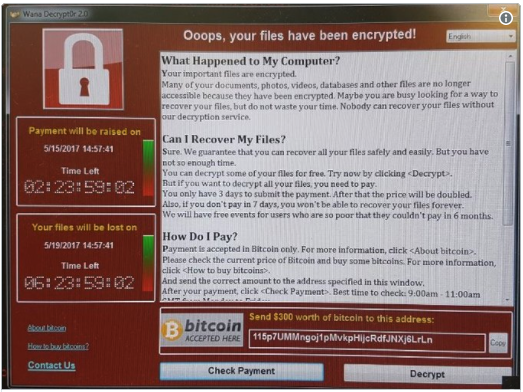

Wirus WannaCry ransomware niedawno zainfekował 160 komputerów w 11 różnych agencjach rządowych w Connecticut, jak wynika z danych stanowych CIO.

WannaCry ransomware infekuje komputery poprzez szyfrowanie danych, zanim program wyświetli ekran płatności, aby uzyskać dostęp do plików. Zazwyczaj cena rośnie wraz z czasem, aż do końca odliczania, kiedy to pliki zostają zniszczone. Hakerzy żądają zapłaty w Bitcoin, cyber walucie, co czyni ten atak ransomware całkowicie wyjątkowym.

Przy tym ataku WannaCry pracownicy IT byli w stanie powstrzymać złośliwe oprogramowanie w ciągu kilku dni, a większość komputerów państwowych była bezpieczna dzięki regularnym łatkom i ochronie antywirusowej. Jednak atak zaowocował dogłębną analizą dzienników sieci i systemów wykrywania w celu ustalenia, w jaki sposób oprogramowanie ransomware weszło do sieci i rozprzestrzeniło się.

Na szczęście w tym przypadku nie ma raportów o utraconych danych w stanie Connecticut, a systemy zostały przywrócone z kopii zapasowych.

Podobne naruszenie miało miejsce w ubiegłym miesiącu w Colorado Department of Transportation, w Allentown w stanie Pensylwania. Nie zakończyło się jednak tak szczęśliwe – szacunki wskazują, że skutki tego naruszenia będą kosztować Allentown aż 1 milion dolarów.

Ponieważ cyberataki wciąż się zmieniają, konieczne jest zabezpieczenie sprzętu i utrzymanie tej ochrony. Kamery, rejestratory i inne urządzenia zabezpieczające są bardzo wrażliwe. Zamiast polegać na wewnętrznych zespołach IT w celu ciągłego utrzymywania i łatania oprogramowania wszystkich tych urządzeń, przenieś obciążenie związane z ochroną sieci na firmy trzecie, które specjalizują się w cyberbezpieczeństwie.

Ref: https://gcn.com/articles/2018/02/26/connecticut-wannacry.aspx?s=gcntech_270218

Przeczytaj Więcej Blogów Cyberbezpieczeństwa

Inne posty, które mogą Cię zainteresować

Kamery Canon zhakowane w Japonii

Japan Times poinformował dziś, że dziesiątki sieciowych kamer monitorujących Canon w całej Japonii zostały zhackowane. Ograniczone informacje są dostępne, ale wydaje się, że monitoring od domów opieki po drogi wodne…

8 maja, 2018

Poprawki Windows

Windows niedawno wypuścił poprawki bezpieczeństwa, aby naprawić swój system operacyjny i tworząc jeszcze większe problemy dla swoich klientów. Nic dziwnego, że większość klientów przechodzi na usługi w chmurze, w których…

2 kwietnia, 2018

SamSam Ransomware

Po raz drugi wirus SamSam ransomware trafił do Departamentu Transportu w Kolorado. W pierwszym ataku wykrytym 21 lutego 2018 roku ponad 2000 komputerów z zainstalowanym oprogramowaniem zabezpieczającym Windows i McAfee…

16 marca, 2018